Cómo mejorar la seguridad y privacidad de tu iPhone: 5 pasos

La protección de los datos de su smartphone es primordial. Aquí hay cinco cambios sencillos que puedes realizar para que tu iPhone sea más seguro.

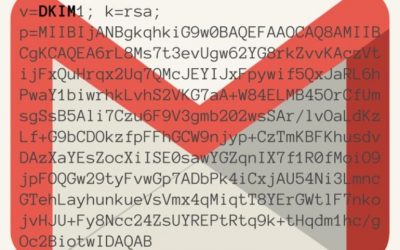

Cómo aumentar la clave DKIM a 2048 bits para Google Apps

Comprobar la longitud de su clave DKIM y generar una nueva clave de 2048 bits podría ayudar a evitar el spoofing y el spam. Este es el proceso para los administradores de Google Apps.

Cómo mejorar la conciliación en su empresa

Sólo el 65% de los trabajadores de la tecnología están satisfechos con su equilibrio entre el trabajo y la vida privada. Las empresas que desean atraer y retener a los mejores empleados, y mantenerlos productivos, deben considerar opciones de trabajo más flexibles.

Cómo insertar gráficos en documentos de etiquetas de Word

No envíe su negocio de impresión a impresoras caras; manténgalo en casa y ahorre dinero utilizando el asistente de etiquetas de Word.

Cómo insertar hojas de cálculo en un blog de WordPress, parte 1

Aprende a insertar hojas de cálculo simples en tus blogs de WordPress con Gelsheet.

Cómo inyectar JavaScript en una vista web de Android para un UX más dinámico

Los desarrolladores de aplicaciones hardcore suelen preferir mantenerse alejados de las vistas web. Sin embargo, cuando el cliente lo requiere, la inyección de JavaScript en tiempo de ejecución proporciona una forma de hacer que la experiencia del usuario sea más dinámica.

Cómo mejorar la duración de la batería de tu portátil Mac de forma gratuita con Chargeberry

Las baterías de Mac no duran para siempre. Afortunadamente, la aplicación gratuita Chargeberry simplifica la supervisión y mejora el rendimiento de la batería.

Cómo mejorar el rendimiento de los invitados de VirtualBox en cinco pasos

Si sus máquinas virtuales VirtualBox se están quedando atrás en el rendimiento, compruebe estos cinco consejos.

Cómo insertar una imagen en una base de datos de LibreOffice Base

¿Sabía que puede añadir imágenes a sus bases de datos LibreOffice? He aquí cómo hacerlo, paso a paso.

Cómo inocular al rebaño tecnológico de las ciberinfecciones de la IO

Invitamos a la inseguridad y a la piratería informática, dice Bryson Bort, CEO de Scythe, empujando al medio ambiente millones de dispositivos de IO inseguros.

Cómo contratar a las personas adecuadas para crear una cultura digital en su organización

En el Simposio MIT Sloan CIO, un panel de líderes tecnológicos discutió cómo las grandes organizaciones pueden adoptar las culturas de las empresas nativas digitales.

Cómo identificar a un candidato a un puesto de trabajo de alto rendimiento en tecnología: 5 rasgos

Un personal técnico holísticamente eficiente no es fácil de conseguir. Pero si usted puede buscar estas cinco características en sus nuevas contrataciones, estará en el camino correcto.

No se encontraron resultados

La página solicitada no pudo encontrarse. Trate de perfeccionar su búsqueda o utilice la navegación para localizar la entrada.