Vulnerabilidad de los certificados de Dell: cómo proteger sus sistemas Windows

Un par de certificados digitales emitidos por Dell produjeron una vulnerabilidad que podía exponer a los sistemas Windows a riesgos. Aprenda el alcance de la amenaza y cómo remediarla.

Eavesdropper puso en riesgo cientos de aplicaciones empresariales. He aquí cómo se pudo haber evitado

La vulnerabilidad de Eavesdropper dejó expuestos datos de más de 600 aplicaciones Android e iOS. Pero las mejores prácticas de desarrollo podrían haber evitado que se explotara en absoluto.

Documental detectado: Descubra cómo un sostén de IO puede detectar signos tempranos de cáncer de mama

Esta semana se estrenará en Los Ángeles un documental sobre el iTBra, un sostén conectado a la IOT que puede ayudar a detectar el cáncer de mama. Cisco es uno de los principales patrocinadores de la película.

Tierra 2.0: Cómo los datos y la tecnología lideran la búsqueda de planetas habitables

El escritor científico Lee Billings dice que los datos tienen un largo camino que recorrer para ayudarnos a encontrar un nuevo hogar.

Definir cómo los contactos pueden ponerse en contacto con usted a través de Google Hangouts

Jack Wallen te muestra cómo evitar que personas no deseadas se pongan en contacto contigo en Google Hangouts en tu dispositivo Android.

Consejos de impresión en Word: cancelar la impresión

Si está imprimiendo un documento explicativo, puede decidir que desea cancelar la impresión por cualquier motivo. La forma de hacerlo depende de su uso de la funcionalidad de impresión de fuentes de Word. Si tiene desactivada la impresión de fondo, Word muestra una ventana de diálogo durante el proceso de impresión. Este cuadro de diálogo… Leer más «

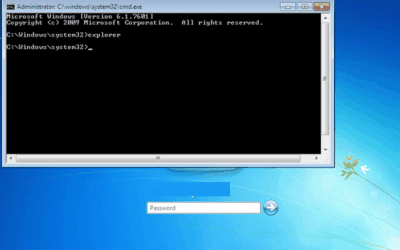

Consejo para restablecer la contraseña de administrador o Agregar un nuevo usuario en Windows 7

Mientras haya acceso físico a un ordenador, siempre es posible acceder al sistema operativo aunque esté protegido por contraseña. Por ejemplo, puede utilizar Kon-Boot para iniciar sesión en cualquier cuenta de usuario de Windows con cualquier contraseña iniciando el ordenador con el CD o USB. Si eres… Leer más «

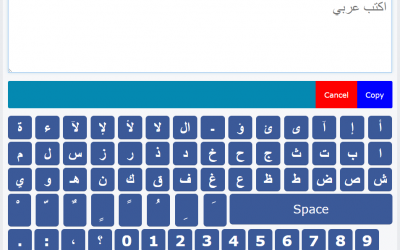

Consejos para escribir en árabe en línea

Antes de la aparición del estándar Unicode, la escritura de letras árabes en un ordenador se utilizaba con fuentes antiguas. Estas fuentes tenían la limitación de que el texto en árabe escrito en estas fuentes sólo se podía leer en los ordenadores que las tenían instaladas. Todo esto cambió cuando se anunció Unicode para el árabe. Se ha convertido en el primero de su tipo en el mundo… Leer más » Leer más

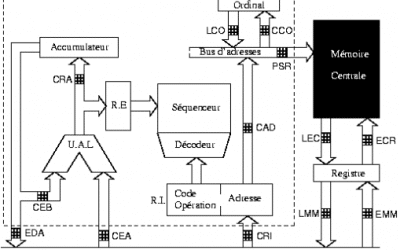

Arquitectura informática

Este artículo presenta en detalle las diferentes arquitecturas electrónicas de un ordenador (puertos lógicos, lógica combinatoria, memorias,…) con ejemplos… ¿Qué significa arquitectura de TI? La arquitectura de TI es una especificación que detalla cómo interactúan un conjunto de estándares de tecnología de software y hardware para formar un sistema o plataforma de TI. En resumen, es un…. Leer más » Leer más

Consejos: Microsoft Office 2007

Mostrar documentos en modo borrador Una cosa que nos molesta de Word 2007 es que no abre automáticamente un documento en el proyecto (que era la vista normal en versiones anteriores de Word. Para ello, haga clic en el botón Oficina> Opciones de Palabra> Avanzadas> General. Luego haga clic en el botón para… Leer más «

Crucero conectado: Cómo mantenerse en línea cuando se viaja por el mundo

Skyroam es un hotspot móvil con Wi-Fi global para viajeros. Pero, ¿cómo se compara con los planes de los transportistas y otras opciones? Lea la reseña práctica de Teena Maddox.

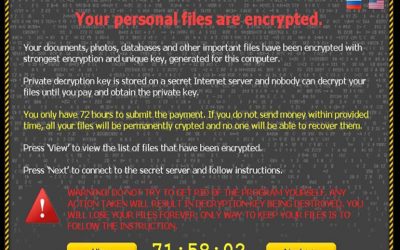

Virus CTB-Locker: Cómo proteger sus sistemas y qué hacer si están infectados

Jesús Vigo examina el virus CTB-Locker, sus efectos en sus datos y la mejor manera de proteger su ordenador de esta infección por ransomware.

No se encontraron resultados

La página solicitada no pudo encontrarse. Trate de perfeccionar su búsqueda o utilice la navegación para localizar la entrada.