Jesús Vigo examina el virus CTB-Locker, sus efectos en sus datos y la mejor manera de proteger su ordenador de esta infección por ransomware.

La seguridad evoluciona constantemente: en el momento en que surge una amenaza, los investigadores de seguridad se meten a diseccionar el malware y derivan una regla de detección basada en firmas para detectar y, con suerte, frustrar una infección.

Este método probado y verdadero ha existido desde la primera publicación documentada de programas antivirus (AV) de varios competidores en 1987. Aunque la mayoría de los virus tenían un alcance limitado en cuanto a carga útil (o daños), muchas cosas han cambiado en los últimos años, especialmente con la creciente dependencia de los sistemas «siempre activos» para las comunicaciones de datos.

Los creadores de malware han adoptado esta teoría siempre activa y la han explotado para introducir una forma de dinamismo en sus virus, permitiéndoles no sólo ser ligeros y sigilosos, sino también más fáciles de modificar (creando variantes para evitar la detección) y, en algunos casos, actualizables como el software normal para añadir cargas útiles ricas en características para futuros ataques dirigidos.

¿Qué es CTB-Locker?

Como ha demostrado el malware CryptoWall (y su anterior iteración CryptoLocker), la barra de exploits y cargas útiles potencialmente dañinas sigue aumentando. CTB-Locker (PDF) – el siguiente en una tendencia creciente de encriptación de datos de software de rescate que actualmente está haciendo las rondas alrededor de la web – está infectando las estaciones de trabajo de las empresas y de los consumidores.

El virus, una vez infectado, escanea el equipo y encripta los datos basándose en tipos de archivos, dirigidos a muchos tipos de archivos utilizados en la empresa, como.PDF,.XLS y.PPT, por nombrar sólo algunos. Al cifrar los archivos, el virus creará un archivo.TXT y.HTML con instrucciones sobre cómo obtener la clave de descifrado, que estará disponible después de pagar el rescate indicado (hasta 3BTC. La clave de descifrado sólo será válida durante un máximo de 96 horas; después de ese tiempo, el servidor eliminará la clave de descifrado y los archivos permanecerán cifrados.

¿De dónde viene?

Su origen es actualmente desconocido. Sin embargo, tal vez una pregunta mejor sea: ¿Adónde va?

CTB-Locker ha estado en estado salvaje durante algún tiempo; las infecciones fueron contenidas en ciertas partes del mundo, pero lentamente, más y más infecciones están apareciendo en Francia y España, lo que indica que el malware está proliferando en todo el mundo.

¿Cómo infecta un equipo?

La infección se ha rastreado principalmente hasta el spam que contiene el malware como archivo adjunto en un archivo.zip. Cuando este archivo adjunto se abre, crea una copia de sí mismo en la carpeta %Temp%. Al iniciarse, inyecta código malicioso en el proceso svchost.exe de un equipo con Windows que, a su vez, crea una tarea programada en el archivo ubicado en la carpeta %Temp% para que se ejecute al iniciarse.

Se crea un mutex (es decir, un hilo de programa que permite la ejecución de recursos compartidos, pero no simultáneamente) para garantizar que sólo se ejecute una instancia del malware en un momento dado. Este código inyectado en el svchost.exe es el mismo proceso que encriptará los datos en el ordenador basado en tipos de archivos.

¿Sabré si mi equipo está infectado?

Al igual que con CryptoWall, hay señales que indican si CTB-Locker ha infectado los datos de su sistema.

- Al intentar abrir ciertos archivos, como.xls o.pdf, los archivos se inician con el programa correcto, pero los datos pueden ser confusos o no mostrarse correctamente. Además, es posible que se acompañe un mensaje de error al intentar abrir archivos infectados.

- En algunos casos de infección por CTB-Locker en los que los archivos han sido cifrados, el nombre del archivo incluirá un sufijo con un conjunto de caracteres generados aleatoriamente; por ejemplo, el nombre del archivo.pdf se renombrará como nombre del archivo.pdf.siudfh.

- La indicación más común será la aparición de dos archivos en la raíz del directorio Mis Documentos que contienen archivos que fueron encriptados por CTB-Locker. El nombre del archivo se genera aleatoriamente, al igual que en el sufijo que se adjunta a todos los archivos cifrados anteriores.RANDOM_FILENAME.txt RANDOM_FILENAME.html

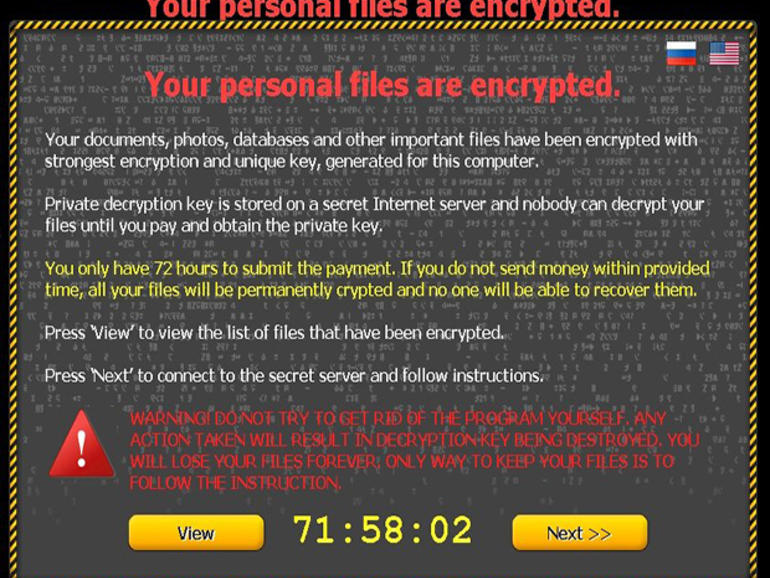

Además, una pantalla de rescate aparecerá justo después de autenticar con éxito que mostrará una advertencia indicando que el ordenador ha sido comprometido por CTB-Locker, y que la cuenta atrás de 96 horas ha comenzado para pagar el rescate y obtener la clave de descifrado para descifrar los datos.

Siguiendo los pasos incluidos en el archivo.HTML, las instrucciones requerirán que el usuario final instale Tor para poder comunicarse con el servidor del escritor del virus y mostrar prueba de pago (hecho en Bitcoin. Una vez verificado el pago, la clave de descifrado se pondrá a disposición del usuario final para descifrar los archivos cifrados.

Además, la pantalla de advertencia de CTB-Locker permite al usuario final descifrar gratuitamente cinco archivos para probar que la clave de descifrado es válida y, tras el pago, el usuario final podrá recuperar el uso de sus datos.

¿Qué opciones están disponibles si un ordenador está infectado con CTB-Locker?

Confirme que la infección es CTB-Locker probándola con cualquiera de los archivos encriptados usando el mecanismo de carga incorporado a la URL de Tor proporcionada. Si el archivo no se descifra, es posible que otro virus haya infectado el equipo, o que el límite de tiempo haya expirado al recuperar los archivos. En cualquier escenario, por favor lea la siguiente sección.

Si el archivo se descifra correctamente y usted ha aceptado pagar el rescate, tenga en cuenta algunas cosas (escribí lo siguiente sobre CryptoWall, pero mi consejo también es válido para CTB-Locker):

No puedo/no voy a pagar el rescate. ¿Hay otras opciones disponibles para recuperar los datos?

Decidir si pagar el rescate es una cuestión de elección personal que se reduce al valor intrínseco de los datos perdidos. Aunque pagar por la clave de descifrado puede ser una opción más sencilla (y a veces menos costosa) que, por ejemplo, contratar a un consultor o asignar a miembros de TI para que trabajen en la recuperación de datos, puede que no haya otra opción en el asunto para ciertas entidades reguladas o para aquellas cuyo límite de tiempo ha expirado.

Afortunadamente, hay cosas que los usuarios finales pueden hacer para ver si sus archivos son recuperables sin pagar. Tenga en cuenta que se trata de un gran SI, y la mayoría de los casos resultará en la pérdida de datos por falta de pago, mientras que aquellos que paguen dentro del plazo podrán recuperar sus datos mediante el uso de la clave privada utilizada para el descifrado.

Con esta cláusula de exención de responsabilidad, el método más eficaz para recuperar sus archivos es utilizar una copia de seguridad. Si se han realizado copias de seguridad de los archivos con regularidad, conecte la unidad de copia de seguridad a un equipo no infectado para comprobar los archivos; si están ahí y no están infectados, limpie el equipo infectado para evitar que se infecte y podrá volver a conectar la unidad para restaurar los datos.

Si existe una copia de seguridad basada en la nube, dependiendo del proveedor de servicios, es posible que pueda desinfectar el equipo antes de restaurar los archivos desde la nube. Algunos servicios en la nube (por ejemplo, Dropbox) almacenan una copia local de los datos en el host; en estos casos, la mayoría de los servicios en la nube ofrecen versionado de archivos como una forma de protección adicional contra modificaciones de archivos realizadas por error. Al utilizar esta función después de desinfectar el equipo, podrá hacer retroceder un cambio de archivo a la fecha y hora anteriores a la infección.

Si no existen copias de seguridad locales o basadas en la nube que no se vean afectadas, la única posibilidad de recuperación de archivos residirá en el VSS, restaurar versiones de archivos anteriores o Restaurar sistema. Dado que gran parte de la infección por CTB-Locker está automatizada y que la variación más reciente a partir de enero de 2015 ejecutó comandos para eliminar Copias Sombra de archivos, hay ocasiones en las que un comando no puede ejecutarse debido a un problema de recursos del sistema o a una aplicación colgante. En estos casos, aunque poco frecuentes, la recuperación puede ser posible iniciando una restauración del sistema a una hora y fecha anteriores a la infección. Nota: Esta es la excepción, no la regla, y cada situación debe manejarse caso por caso.

Además, puede intentar usar ShadowExplorer para intentar restaurar uno o dos archivos antes de probar si este método funciona para usted; si lo hace, recuerde limpiar el equipo primero para deshacerse de cualquier infección antes de intentar restaurar todos sus datos. Si el sistema no se limpia, sólo intentará encriptar los archivos de nuevo – y esta vez, puede tener éxito en detener VSS y limpiar la caché.

¿Qué medidas deben adoptarse para proteger los ordenadores?

Hay varios pasos que deben seguirse en todo momento, independientemente del riesgo de infección. Las siguientes sugerencias se aplican a las mejores prácticas de seguridad de los equipos y no sólo a un virus o subconjunto de malware en particular.

Debe haber una aplicación AV activa instalada con los últimos archivos de definición de virus y análisis en tiempo real del sistema en los horarios programados y al abrir los archivos. Además, se debe utilizar un analizador de malware con capacidades de análisis activo y actualizado con los archivos de definición más recientes y no se debe desactivar en todo momento.

Por último, se incluye un cortafuegos personal con cada sistema operativo moderno; este cortafuegos debe estar habilitado y configurado para que sólo se pueda cargar/descargar el tráfico de aplicaciones conocidas. El resto del tráfico -especialmente el procedente de orígenes desconocidos- debe detenerse hasta que el usuario final lo autorice.

Con su(s) ordenador(s) protegido(s), pasamos a una de las mayores amenazas a la seguridad: los usuarios. Educar a los usuarios finales equivale a proteger a los ordenadores. Después de todo, el usuario final puede tener la capacidad de desactivar un cortafuegos porque es «demasiado molesto» o detener un análisis AV porque «el equipo se ejecuta demasiado lentamente». Además, los usuarios finales deben recibir formación para ser conscientes de no hacer clic en enlaces desconocidos o instalar software cuestionable, ya que muchas de las infecciones de malware actuales comienzan como intentos de suplantación de identidad (phishing) y más tarde se propagan en correos electrónicos de spam retransmitidos que lanzan una red más amplia.

A continuación, la seguridad de la red, incluido el reinado en las cuentas de usuario con acceso innecesario a los datos, tanto localmente como almacenados en los recursos compartidos del servidor. En el caso de CTB-Locker, los grados de encriptación de los archivos se limitan a los derechos de acceso que el usuario final conectado tiene asociados a su cuenta de usuario. En entornos corporativos en los que los usuarios casi siempre utilizan cuentas estándar con derechos limitados, sólo los archivos a los que tienen derechos de acceso completo, es decir, la carpeta de su perfil, se verán afectados por el cifrado de archivos; sin embargo, en el caso de los usuarios finales cuyas cuentas tienen derechos administrativos sobre un sistema, todos los archivos pueden estar potencialmente cifrados. Los administradores de seguridad estarían bien servidos si realizaran auditorías periódicas de los derechos de los usuarios y de los grupos en la red, así como en los ordenadores locales. Las mejores prácticas basadas en el principio del menor privilegio son una buena base a partir de la cual construir.

Copia de seguridad o, en algunos casos, falta de ella. Un sistema de copia de seguridad adecuado con una programación de copia de seguridad local y basada en la nube hará todo lo posible para proteger sus datos. Incluso cuando el sistema está comprometido, puede contar con la posibilidad de restaurar sus datos, según sea necesario.

Otras consideraciones para la protección incluyen las prácticas seguras de Internet. No visite sitios web cuestionables, nunca haga clic en los enlaces que se encuentran dentro de los correos electrónicos y, por supuesto, nunca proporcione a nadie ningún tipo de información de identificación personal en salas de chat, foros, foros de discusión o sitios de medios sociales.

Por último, considere la posibilidad de habilitar políticas de restricción de software si es administrador de sistemas en una red empresarial o si utiliza una aplicación de libre acceso como CryptoPrevent para bloquear muchas de las vías a las que CTB-Locker recurre para afianzarse en su equipo.

El resultado final

La seguridad no es TI. La seguridad no es una cuestión de organización o de operaciones. La seguridad es todo el mundo, en todas partes, que esté activamente involucrado en el uso de la tecnología para comunicarse, enviar/recibir datos o de otro modo para uso personal y/o profesional.

La seguridad es responsabilidad de todos. Y aunque eso no sea mucho para frenar la existencia de malware, contribuirá en gran medida a garantizar que las infecciones de malware no provoquen la pérdida de datos y la corrupción, ni que se espien y se filtre información confidencial.

Lea también

Descargo de responsabilidad: ConsejoTecnologico.com, ZDNet y Tech Pro Research son propiedades de CBS Interactive.