Cómo la NFL y Amazon dieron rienda suelta a’Next Gen Stats’ para disfrutar de los partidos de fútbol

La combinación de Amazon Web Services de nube, ciencia de datos y aprendizaje automático ha proporcionado una nueva perspectiva para entender el fútbol. Esta es la historia interna del gran experimento de datos de la NFL.

Cómo los nuevos ciberdelincuentes utilizan la criptocurrencia para cometer delitos cibernéticos

El CEO de Malwarebytes, Marcin Kleczynski, explica los motores económicos del crimen en línea, y por qué el anonimato detrás del uso de criptocurrency lo hace perfecto para llevar a cabo actividades criminales.

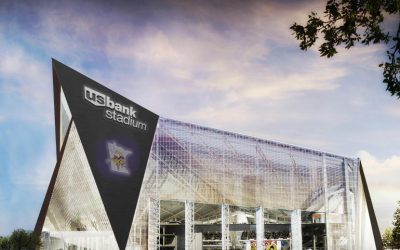

Cómo la NFL y sus estadios se convirtieron en líderes en Wi-Fi, monetización de aplicaciones y experiencia del cliente.

Descubra cómo los estadios deportivos y las ligas deportivas profesionales han adoptado la transformación digital para hacer de los estadios el mejor lugar para volver a ver el partido.

Cómo la plataforma digital RealSelf está transformando la tecnología de la belleza

Descubra cómo RealSelf está haciendo accesible su contenido sin ser penalizado por los motores de búsqueda debido a las imágenes desnudas y gráficas visibles en el sitio.

Cómo debería responder la comunidad de código abierto a la compatibilidad de Adobe con Linux

Jack Wallen aborda el último paso de Adobe para eliminar la compatibilidad con la plataforma Linux.

Cómo el Centro Nacional de Ciberseguridad mitiga el 90% de los ataques reportados

El Centro Nacional de Ciberseguridad ayuda a las PYMES, a las organizaciones sin fines de lucro y a los gobiernos a luchar contra la ciberdelincuencia. Así es como su negocio puede beneficiarse de sus tácticas.

Cómo el malware Loapi Android casi hace explotar un smartphone

El troyano’jack-of-all-trades’ también puede servir anuncios sin fin y lanzar ataques DDoS.

Cómo el lenguaje de programación Jeeves podría mejorar la privacidad en línea

Descubra cómo el lenguaje de programación Jeeves puede hacer cumplir automáticamente las políticas de flujo de información, lo que podría ser una buena noticia para los defensores de la privacidad, programadores, profesionales de TI y usuarios.

Cómo la red de bots Mirai casi destruyó un país entero, y qué puede aprender su negocio

El investigador de seguridad Kevin Beaumont descubrió recientemente un ataque de botnets que casi acabó con todos los servicios de Internet en Liberia. Esto es lo que necesitas saber.

Cómo Internet promueve una»nueva forma de saber», según el filósofo Michael P. Lynch

ConsejoTecnologico.com habla con el filósofo Michael P. Lynch acerca de cómo nuestra excesiva dependencia en el’conocimiento de Google’ tiene implicaciones para la forma en que pensamos y la información en la que confiamos.

Cómo el Missouri Photo Workshop construyó una red en un día para manejar 850GB de video y fotos

El Missouri Photo Workshop, el taller fotográfico más antiguo de su tipo en el país, lleva casi siete décadas documentando los pequeños pueblos de Estados Unidos, y cada otoño aborda nuevos retos digitales.

Cómo el GDPR hará que los consumidores sean los reyes de sus datos

Con la entrada en vigor del GDPR en 2019, las empresas de tecnología se enfrentan a serios desafíos con respecto a los datos. Aquí están algunas de las cuestiones más importantes que hay que tener en cuenta.

No se encontraron resultados

La página solicitada no pudo encontrarse. Trate de perfeccionar su búsqueda o utilice la navegación para localizar la entrada.