Conectar la tecla de Bloqueo de mayúsculas por error puede ser molesto, pero no siempre es posible desactivar la tecla por completo. Una mejor solución es rehacerlo.

[Actualización]: Después de instalar recientemente la Actualización de creadores de Windows 10, que Microsoft está distribuyendo a todo el mundo a lo largo de 2019, me di cuenta de que mi meticulosamente implementado remapeo de teclado se había vuelto a cambiar a la configuración predeterminada. Afortunadamente para mí, este consejo sobre la redistribución del teclado para cambiar la ubicación de las teclas de Bloqueo de mayúsculas en Windows 10 sigue funcionando a la perfección. Dado que muchos lectores de ConsejoTecnologico.com pueden encontrarse en una situación similar, pensé que sería una buena idea volver a visitar este tutorial de cómo hacerlo. Algunos consejos técnicos nunca envejecen.

La tecla Bloq Mayúsculas es un remanente de una época en la que los teclados estaban conectados a las máquinas de escribir. Para muchos de nosotros que vivimos en el mundo digital, no hay necesidad de la tecla Bloq Mayúsculas. De hecho, nos encontramos cambiando la función accidentalmente y luego escribiendo TODO EN MAYÚSCULAS con demasiada frecuencia – una frustración que nos gustaría eliminar.

Afortunadamente, la tecla Bloqueo de mayúsculas se puede desactivar con una edición del archivo del Registro de Windows 10. Sin embargo, algunos de nosotros todavía usamos la función de Bloqueo de mayúsculas de vez en cuando y no podemos permitirnos el lujo de desactivar la tecla por completo. Hay una manera mejor.

Más información sobre Windows

Con una utilidad gratuita disponible en un oscuro conjunto de herramientas proporcionadas por Microsoft, podemos reasignar la tecla Bloq Mayúsculas a una tecla diferente de nuestra elección. Aquí está el cómo.

Remap

He usado esta técnica de remapeo durante muchos años y he escrito artículos de «Cómo hacerlo» explicándolo anteriormente. Sigue funcionando, incluso para Windows 10.

El primer paso es descargar el kit de recursos de Windows Server 2003. Así es, esta herramienta de remapeo es antigua y no ha sido actualizada en mucho, mucho tiempo. La razón por la que aún funciona es que todo lo que la aplicación puede hacer es editar el Registro de Windows en una sección específica relacionada con la asignación de teclado. Ese alcance limitado significa que no puede hacer demasiado daño siempre y cuando se use de manera responsable.

Descargue el kit de recursos y ejecute el instalador. Si utiliza la carpeta predeterminada, la aplicación remapkey.exe se ubicará en C:\Archivos de programa (x86)\Windows Resource Kits\Herramientas.

Este siguiente paso es importante, así que no lo omita. Haga clic con el botón derecho en el ejecutable remapkey.exe y ejecútelo como administrador. No podrá editar el Registro de Windows sin privilegios de administrador. Debería ver una pantalla similar a la .

El teclado Base (arriba) representa los ajustes por defecto, y el teclado Remapped (abajo) representa la configuración de teclado que desea tener después de la edición. Haga clic y arrastre las funciones de las teclas del teclado superior al teclado inferior para realizar la redistribución.

En la , puedes ver que he remapeado la tecla Bloq Mayúsculas para que sea un duplicado de la tecla Mayúsculas. También he remapeado la tecla Right Ctrl para que ahora sea la tecla de Bloqueo de mayúsculas, donde estará fuera del camino durante la escritura normal.

Cuando haga clic en el botón Guardar y salir de la aplicación de remapkey, se le pedirá que confirme lo que está a punto de hacer y le advertirá de que es necesario reiniciar el sistema. Una vez que se haya completado el reinicio, su teclado será reasignado. Puede utilizar la aplicación de remapkey para volver a la configuración predeterminada o para volver a editarla si lo desea.

Desactivar

Como estoy seguro de que alguien se lo pedirá, así es como se desactiva completamente la tecla Bloq Mayúsculas con una edición del Registro de Windows. Utilice esta técnica bajo su propio riesgo.

Primero, inicie un nuevo archivo de texto con el Bloc de notas o algún otro editor de texto. Luego, introduzca este texto, como se muestra en la :

Windows Registry Editor Versión 5.00[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Keyboard Layout]"Scancode Map"=hex:00,00,00,00,00,00,00,00,00,00,00,02,02,00,00,00,00,00,3a,00,00,00,00,00,00,00

Ahora, haga clic en Archivo | Guardar como y guarde el archivo como disable_caps_lock.reg. Es importante guardar el archivo como un Registro (.reg) archivo. Haga clic con el botón derecho en el archivo disable_caps_lock.reg y navegue hasta la entrada que dice Merge.

La función Combinar agregará el archivo en su Registro de Windows y luego requerirá un reinicio. Cuando esto se complete, la tecla de Bloqueo de mayúsculas se desactivará. Tendrá que editar el Registro de Windows y borrar la llave que acaba de insertar para volver a cambiar el Bloqueo de mayúsculas al valor predeterminado, que es una de las razones por las que prefiero usar la herramienta de remapeo.

Lea también….

Tus pensamientos

¿Activa accidentalmente el Bloqueo de mayúsculas cuando está escribiendo? ¿Alguna vez ha tomado medidas para desactivarlo? Comparta sus consejos con otros miembros de ConsejoTecnologico.com.

Boletín semanal de Microsoft

Conviértase en un experto en Microsoft de su empresa con la ayuda de estos tutoriales de Windows y Office y de los análisis de nuestros expertos sobre los productos empresariales de Microsoft. Entregado Lunes y Miércoles

mismo

Algunos programas maliciosos son muy buenos para esconderse. Puede frustrar esos planes maliciosos ejecutando Windows Defender en modo sin conexión.

Cuando se trata de su ordenador personal, pocas cosas son más insidiosas que el malware. Afortunadamente, todos los equipos que ejecutan Windows 10 tienen al menos una aplicación que intenta protegerlos del dolor y el sufrimiento de una infección de malware. Se llama Windows Defender.

Pero a veces, el malware puede superar a Windows Defender al esconderse en Windows mientras se ejecuta el sistema operativo. Para eliminar el malware más astuto e ingenioso, como los rootkits, es posible que tenga que ejecutar Windows Defender en modo sin conexión. Es bastante fácil de hacer, pero no mucha gente sabe que es una opción porque está enterrada en las profundidades del lugar.

A continuación, se explica cómo activar Windows Defender Offline y hacer que analice el equipo fuera del sistema operativo Windows 10.

Hágalo fuera de línea

Escriba los ajustes en el cuadro de búsqueda de Cortana o diga «ajustes» si está escuchando y haga clic en la aplicación Configuración, que debería ser el primer resultado de la búsqueda. Usted debería estar mirando la pantalla que se muestra en la .

Haga clic en la aplicación Update & Security y, a continuación, en el elemento Windows Defender de la ventana de navegación. Desplácese hacia abajo por la página hasta llegar a la sección Windows Defender Offline, que se muestra en la .

Haga clic o puntee en el botón Escanear sin conexión para iniciar el proceso. Esté prevenido: No hay ningún diálogo Are You Sure? después de hacer clic en ese botón. Su PC se reiniciará automáticamente, así que guarde todo su trabajo y cierre cualquier otra aplicación abierta.

Windows 10 se reiniciará, pero no directamente en el sistema operativo. En su lugar, Windows Defender analizará el sistema en busca de malware. Es probable que el análisis dure entre unos pocos minutos y unos 15 minutos, dependiendo del sistema. Si se encuentra algún malware, se le preguntará si desea eliminarlo, lo que probablemente debería hacer.

Windows 7 y 8

En el pasado, para las versiones de Windows anteriores a Windows 10, tenía que crear una unidad flash USB de inicio, un CD-ROM o un DVD para ejecutar Windows Defender sin conexión, pero el sitio web de soporte de Microsoft ya no incluye la descarga para esa aplicación. Aparentemente, Windows 7 y 8 ahora pueden ejecutar Windows Defender Offline de la misma forma que lo hacemos en Windows 10. ¿Podría alguien confirmarnos esto? Comparta sus consejos y experiencias en la siguiente discusión.

Boletín semanal de Microsoft

Conviértase en un experto en Microsoft de su empresa con la ayuda de estos tutoriales de Windows y Office y de los análisis de nuestros expertos sobre los productos empresariales de Microsoft. Entregado Lunes y Miércoles

…

TeamViewer es un programa muy útil para controlar de forma remota cualquier ordenador con Windows, MacOS o Linux. Siga esta guía paso a paso sobre el uso de TeamViewer.

Necesita acceder de forma remota a otro equipo para ver archivos, ejecutar programas o solucionar un problema. Microsoft Remote Desktop Connection, LogMeIn y GoToMyPC son algunas de las herramientas disponibles para esta tarea; otra herramienta que vale la pena probar es TeamViewer. Con TeamViewer, puede hacerlo:

- Controle y transfiera archivos de forma remota a otro PC;

- Configure el acceso desatendido o exija que alguien esté en el otro extremo;

- Acceder a otro equipo a través de una LAN, WAN o Internet; y

- Conéctese a PC que ejecuten Windows, MacOS o Linux.

VER: Política de acceso remoto (Tech Pro Research)

TeamViewer es gratuito para uso personal, aunque si planea usarlo en el trabajo, querrá revisar las opciones de suscripción de pago, todas las cuales ofrecen una prueba gratuita de 15 días. Puede ejecutar TeamViewer desde varias plataformas, como Windows, MacOS, Linux, Chrome OS, iOS y Android. La versión de Windows es accesible tanto como una aplicación de escritorio estándar como una aplicación de Windows Universal. Si alguna vez necesita conectarse desde un ordenador que no tenga el programa, puede utilizar la consola de administración de TeamViewer basada en web o incluso ejecutar TeamViewer Portable (archivo zip) desde una memoria USB. Para utilizar el programa, deberá crear una cuenta gratuita en TeamViewer, lo que puede hacer en la página de la consola de administración.

En el ordenador central o en los ordenadores a los que desee acceder, puede instalar la versión completa de TeamViewer. Sin embargo, de forma más sencilla, usted o el usuario pueden ejecutar el módulo de soporte rápido de TeamViewer (archivo.exe), que no requiere instalación.

Supongamos que desea utilizar la versión estándar de TeamViewer para Windows para conectarse a un ordenador que tenga el módulo de soporte rápido. En su ordenador, descargue e instale el archivo TeamViewer_Setup.exe para la aplicación de escritorio estándar. Puede optar por una instalación básica, una instalación sólo para acceder a este equipo de forma remota o un uso único. Si planea usar el programa para acceder a otros equipos, elija la instalación básica. Seleccione la opción que mejor se adapte a la forma en que va a utilizar TeamViewer: empresa, personal o ambos. También puede elegir mostrar la configuración avanzada (.

Después de la instalación, abra el programa y seleccione el panel de control remoto .

En el equipo host, pida a la persona del otro extremo que descargue y ejecute el archivo TeamViewerQS.exe para el módulo de soporte rápido de TeamViewer (archivo.exe. El programa muestra un ID y una contraseña, que la otra persona debe proporcionarle para poder conectarse. En la pantalla Control remoto de su ordenador, introduzca el ID. Haga clic en el botón Conectar. Introduzca la contraseña y haga clic en Iniciar sesión .

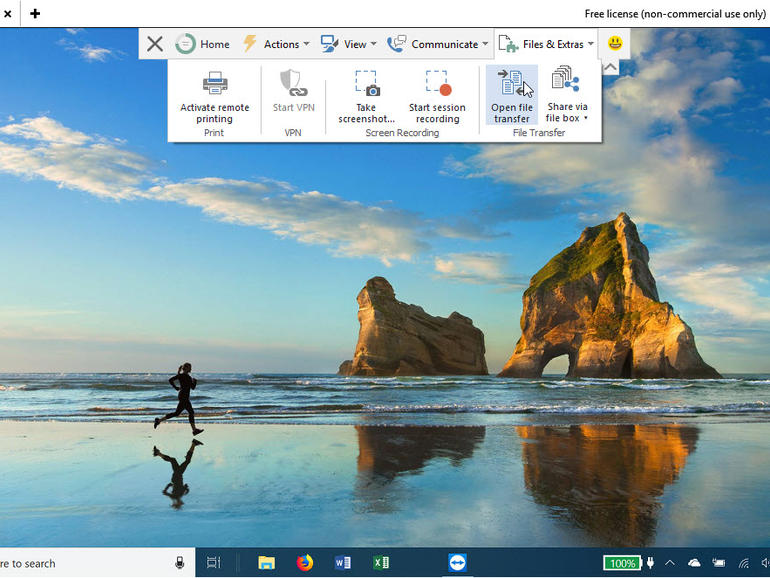

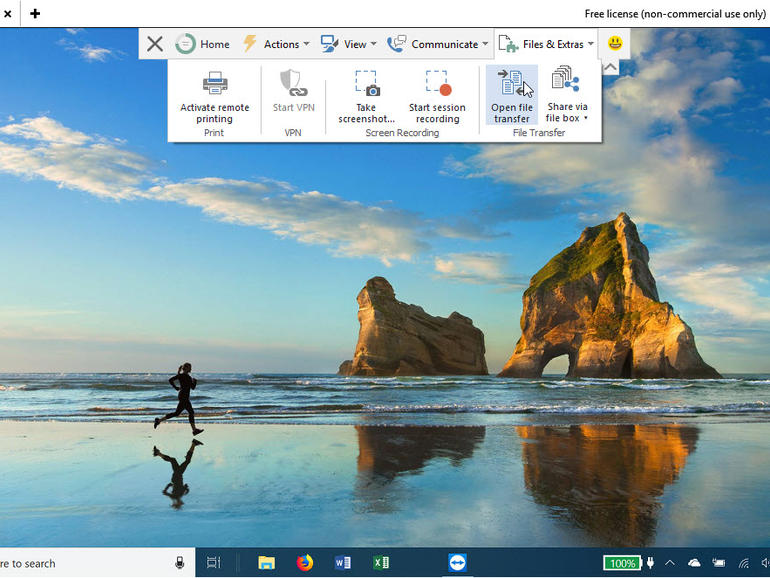

Deberías estar conectado. Ahora puede explorar y controlar el equipo host. También puede acceder a una variedad de opciones desde la barra de herramientas superior. La pestaña Acciones ofrece comandos para finalizar la sesión remota, bloquear o reiniciar el equipo y enviar una señal Ctrl+Alt+Del .

La pestaña Ver le permite cambiar el tamaño y la calidad de la ventana y ajustar la resolución de la pantalla .

La pestaña Comunicar proporciona opciones para llamadas en conferencia, chat y videollamadas .

La pestaña Archivos y Extras ofrece herramientas para imprimir, tomar una captura de pantalla, grabar la sesión remota y transferir archivos .

La pestaña Inicio le dirige a una pantalla con datos sobre la conexión remota, una forma de dejar comentarios sobre el programa y un comando para finalizar la sesión .

También puede conectarse a más de un equipo. En la ventana Escritorio remoto, haga clic en la ficha Más. Introduzca el ID y, a continuación, la contraseña del segundo ordenador al que desea acceder. A continuación, puede cambiar entre las dos sesiones remotas. Desconecte la sesión remota. En la ventana de Control Remoto, haga clic en Extras y seleccione Opciones. Puede modificar muchos de los ajustes de TeamViewer, incluidos los de opciones generales, seguridad, control remoto, audioconferencia y vídeo .

Boletín informativo de la App of the Week

No pierda un segundo más buscando aplicaciones de TI y de negocio, nosotros lo tenemos cubierto. Nuestra aplicación destacada de la semana podría aumentar su productividad, proteger su correo electrónico, realizar un seguimiento de los objetivos profesionales y mucho más. Entregado los jueves

mismo

Los chatbots pueden ayudar a humanizar la IA y a aumentar la participación de los clientes, afirma Ryan Lester, director de tecnologías de participación de los clientes de LogMeIn.

Cómo eliminar las asociaciones negativas con las interacciones basadas en botChatbots puede ayudar a humanizar la IA y aumentar la participación de los clientes, afirma Ryan Lester, director de tecnologías de participación de los clientes de LogMeIn.

Dan Patterson, de ConsejoTecnologico.com, habló con Ryan Lester, de LogMeIn, sobre cómo las empresas pueden combatir las asociaciones negativas que los clientes tienen con la IA y los chatbots. La siguiente es una transcripción editada de la entrevista.

Dan Patterson: La inteligencia artificial y los robots de chat dominan la forma en que interactuamos con las máquinas, con los sitios web, con las aplicaciones móviles y con la IO, pero a menudo hay un valle de percepción extraño. Para Tech Republican y ZDNet, soy Dan Patterson con Ryan Lester, director de tecnologías de fidelización de clientes de LogMeIn. Ryan, ¿cómo eliminamos el estigma negativo o el mal gusto que los robots de chat de AI pueden dejar en nuestra boca?

Más información sobre la inteligencia artificial

Ryan Lester: Pienso en gran parte de este bagaje viene del hecho de que esta tecnología ha existido, al menos la asistencia virtual ha existido durante varios años e históricamente ha sido muy programada. Se les dijo a los bots que si recibes esta palabra clave da esta respuesta. Realmente no fueron construidos para ser conversacionales y los clientes interactuaban con ellos, y podían hacer una o dos cosas, pero tan pronto como un cliente hacía una pregunta diferente, o la formulaba de una manera diferente, el bot se rompía. Lo que es nuevo es que esta tecnología realmente ha evolucionado y se ha vuelto mucho más conversacional, así que cuando interactuamos, al igual que tú y yo estamos donde usaremos diferentes palabras para hablar que tienen diferentes significados, pero el bot las entiende, y luego puede entregar un mejor resultado al cliente.

Dan Patterson: ¿Cuál es ese mejor resultado? ¿Cuáles son los objetivos que los robots de chat de AI intentan alcanzar?

Ryan Lester: Hablamos de esto como una marca definida y orientada al cliente. Lo que eso significa es que defines lo que quieres que haga el bot, así que ¿quieres que el bot administre tus devoluciones? ¿Quieres que el bot se encargue, digamos, de cambiar mi asiento en un vuelo? Usted está configurando esos resultados y luego el bot se dirige hacia esos resultados, interactúa con el cliente para obtener lo que necesita. Hay una gran variedad de casos de uso. Pueden ser servicios financieros, pueden estar relacionados con los viajes y la hospitalidad, pueden estar relacionados con la venta al por menor, por lo que realmente se han vuelto bastante complejos y pueden hacer una variedad de cosas. De verdad, eso sale de la marca. ¿Qué quieres que haga, y luego construir el bot hacia ese caso de uso.

Dan Patterson: ¿Cómo… o más bien cuáles son las tecnologías detrás de los robots de chat de IA? Sé que usamos la inteligencia artificial como frase comodín, pero ¿puede ayudarnos a entender la tecnología que está conduciendo a los robots de chat de Inteligencia Artificial?

Ryan Lester: Sí, gran pregunta. Nos lo dicen mucho. Hay realmente tres aspectos principales de esto. El primero es el procesamiento del lenguaje natural, o la comprensión del lenguaje natural, que es lo que la persona está diciendo? ¿Cuál es su intención? Eso es realmente lo que significan las palabras, la estructura de las oraciones, etcétera. La segunda se refiere a una gestión del conocimiento más inteligente, así que una vez que entienda la intención del cliente, ¿cómo puede organizar mejor su información para conducirlos hacia un mejor resultado, ya sea un artículo, un formulario, un proceso o incluso un agente? Luego el tercero está alrededor de este gráfico de conocimiento, así que nuestra entidad grafica. ¿Cómo se conecta una intención con un resultado, para que el bot, con el tiempo, aprenda que oh, cuando estoy recibiendo este tipo de pregunta el cliente realmente quiere decir esto, y por lo tanto, yo debería conducirlos a ese resultado. Estas tres cosas clave han avanzado en los últimos dos años: el procesamiento del lenguaje natural, la gestión del conocimiento y, a continuación, el gráfico de la relación entre la intención y el resultado.

Dan Patterson: Normalmente pensamos en los robots de IA como una herramienta de consumo y la experiencia del consumidor, pero ¿cuál es la relación B2B o la relación negocio/tecnología con los robots de chat de IA?

VER: Estas 10 industrias son las más afectadas por el tráfico de bots maliciosos (ConsejoTecnologico.com)

Ryan Lester: Hay dos partes de eso, nos hacen muchas preguntas. La primera, nos gusta usar este término armonía donde estamos trayendo armonía entre el bot y el empleado interno. A menudo la gente piensa en la IA como un caso de uso personalizado, así que soy un agente, estoy hablando con un cliente por teléfono o chateando con ellos, y me hacen una pregunta, el bot puede estar allí ayudándome, y dándome sugerencias, artículos alternativos. Básicamente, el bot es mi asistente para ayudarme con mi trabajo diario, así que es un caso de uso interno.

El segundo son también los casos de uso de soporte interno. Quiero un bot que se ocupe de las cuestiones de TI o de RRHH. Todos podemos relacionarnos con esto: «Oye, ¿cuál es nuestra política en cuanto a vacaciones o permisos de paternidad?», de modo que los robots también se pueden utilizar para hacer frente internamente a cuestiones de soporte, no sólo al soporte al cliente.

Dan Patterson: ¿Cómo es el futuro? Sé que cuando hablamos de IA a veces, especialmente ahora mismo, pensamos en «Westworld» y en las afueras de la tecnología, pero en realidad, ¿cómo se ve el corto plazo, los próximos 18 a 36 meses, en términos del uso de los robots de chat con tecnología de IA por parte de la tecnología empresarial?

Ryan Lester: Hay dos cosas importantes que vemos. Uno, en realidad nos vemos impulsando mucho valor para los empleados internos, por lo que los robots pueden empezar a manejar gran parte de lo mundano, esas preguntas frecuentes que se hacen con frecuencia: que tener una persona de apoyo en vivo no es realmente un gran trabajo, no es muy divertido. Muchas de esas tareas mundanas y altamente repetitivas pueden ser enviadas al bot, así que usted puede hacer que sus empleados inviertan tiempo en interacciones de alto valor, para que eso continúe sucediendo. No nos vemos reemplazando empleados, sino haciendo que sus agentes y empleados dediquen tiempo a actividades más valiosas, ya sea la adquisición de clientes o clientes de mayor valor. Uno de ellos es que los bots continuarán manejando lo mundano.

El segundo es que los bots se especializarán más, por lo que tendrás bots que serán mejores en cosas como artículos relacionados con la garantía, o relacionados con la re-reserva de un vuelo. En lugar de que un bot sea un asistente, podrías pensar que se especializa en ciertas habilidades porque mejorará el procesamiento del lenguaje relacionado con esa habilidad y construirá un mejor conocimiento relacionado con esa habilidad. Empezará a ver que los robots se convierten en expertos en ciertas actividades a medida que aumentan sus conocimientos y capturan más datos.

Boletín informativo de consejotecnologico.com

Refuerce las defensas de seguridad de TI de su organización manteniéndose al día de las últimas noticias, soluciones y mejores prácticas en materia de ciberseguridad. Entregado los martes y jueves

Inscríbase hoy

Informe especial: Ciberseguridad en una IO y en el mundo móvil (PDF gratuito) (ConsejoTecnologico.com)Humanos, cúbranse la boca: Bots de lectura labial en la naturaleza (ZDNet)Cómo saber si su sitio web ha sido visitado por un bot: 5 consejos (ConsejoTecnologico.com)Twitter tiene un problema de spam – y está empeorando (ZDNet)Cuidado con los robots: cómo se crean y por qué son importantes (ConsejoTecnologico.com)

FileVault 2 de Apple ofrece esquemas de cifrado de disco completo que protegen el contenido del disco contra el acceso no autorizado. Aquí hay tres maneras de recuperar el acceso a su unidad cifrada y recuperar datos.

FileVault 2 de Apple: una solución total de cifrado de discos: los ordenadores MacOS vienen con un software de cifrado de discos integrado, pero no confíe sólo en él para protegerle.

El cifrado de datos se considera generalmente como una medida importante y provisional que impide la lectura del contenido de los datos, especialmente los datos a los que se ha accedido sin autorización, que han sido exfiltrados por actores internos de la amenaza o que simplemente han caído en manos equivocadas. Sin embargo, todavía me sorprende cuántos ataques recientes podrían haber disminuido su impacto si los datos a los que se dirigen hubieran sido encriptados en primer lugar.

La buena noticia es que algunas organizaciones han implementado el cifrado para los ordenadores de sus usuarios. Las empresas que habilitaron FileVault 2 de Apple en sus ordenadores Mac tienen cifrado de disco completo en esos dispositivos, y los datos están protegidos con fuertes estándares de cifrado mientras están en reposo. Cuando el departamento de TI necesita acceder o recuperar los datos, surgen preguntas, entre las que se incluyen las siguientes ¿Cómo podemos acceder o recuperar los datos? ¿I.T. o el usuario configuraron el esquema de cifrado? Y lo que es más importante, ¿qué opciones están disponibles para mitigar este problema y obtener acceso a los datos protegidos?

Aprenda tres formas de descifrar los volúmenes cifrados de FileVault 2 para obtener acceso a los datos protegidos del disco.

Nota: Este artículo se incluye en la descarga gratuita en PDF de Apple FileVault 2: Consejos para profesionales de TI.

1: Cuenta de usuario o método de frase de contraseña

FileVault 2 cifra los datos del disco por completo (el legado de FileVault cifraba sólo la carpeta principal del usuario), lo que significa que normalmente un usuario con privilegios administrativos en el dispositivo es capaz de habilitar FileVault 2 inicialmente. Durante este proceso de inicialización, FileVault 2 utilizará la contraseña de este usuario como frase de contraseña con la que crear la clave que se utilizará para cifrar el disco.

Esto puede parecer una idea horrible al principio, porque ¿qué pasa si el usuario ya no está en la organización o no recuerda su contraseña? Apple ha tenido en cuenta este hecho al no confiar explícitamente en la contraseña del usuario, sino más bien al utilizar la contraseña para crear la clave que encriptará el disco.

Más información sobre ciberseguridad

FileVault 2 no busca una contraseña específica para realizar el proceso de cifrado, sólo la clave. Básicamente, cualquier usuario con privilegios administrativos en ese ordenador puede esencialmente «desbloquear» el disco -independientemente de los permisos ACL configurados dentro del sistema de archivos- siempre y cuando cada cuenta haya sido configurada haciendo clic en el botón Habilitar usuario e introduciendo la contraseña que corresponde a esa cuenta. Esto permite a la cuenta de usuario que configuró inicialmente FileVault 2, o a otra cuenta de nivel de administrador en la lista blanca, o incluso a una cuenta de servicio especial o al personal de TI, recuperar el acceso al contenido de ese disco y descifrar los datos con su cuenta, si es necesario.

VER: Política de cifrado (Tech Pro Research)

2: Método de la llave de recuperación

La clave de recuperación se crea durante el proceso de inicialización de FileVault 2. Es una clave alfanumérica de 24 caracteres generada por el sistema que se muestra en pantalla al usuario una sola vez y sólo durante esta fase del proceso, por lo que se insta al usuario a que escriba esta clave para su custodia. Pero la clave tiene un valor más profundo: Si la cuenta o la frase de contraseña (véase el método nº 1 anterior) no consigue desbloquear el disco, se puede invocar la clave de recuperación para desbloquear el disco, proporcionando acceso a macOS y a los datos descifrados.

Si la clave de recuperación no está documentada, registrada incorrectamente o extraviada, la clave será de poco valor para recuperar los datos; por ello, se recomienda encarecidamente a los usuarios que protejan la clave de recuperación en todo momento. Mejor aún, FileVault 2 puede ser implementado por el departamento de TI de una manera precisa y metódica que garantiza que la clave se registre en una ubicación centralizada, o en custodia de claves, de modo que la recuperación de los datos sea posible, independientemente de los usuarios que utilicen esos equipos para completar su trabajo.

VER: 27 maneras de reducir las amenazas a la seguridad interna (PDF gratuito) (ConsejoTecnologico.com)

3: Método de cuenta iCloud

De forma similar al método de la clave de recuperación, iCloud puede desempeñar un papel en el proceso de recuperación de datos de un disco habilitado para FileVault 2. Durante la fase de inicialización, al usuario que realiza el proceso se le pedirá que cree una clave de recuperación (como se indicó anteriormente), pero se le pedirá a la persona que elija una ubicación para almacenar la clave. El usuario puede registrar la clave y almacenarla él mismo, o puede permitir que la clave se almacene de forma segura en su cuenta de iCloud para su uso futuro.

Si se ha seleccionado esta opción, tendrás que introducir una contraseña incorrecta tres veces en la ventana de inicio de sesión para activar el mensaje que indica que puedes restablecer tu contraseña con tu ID de Apple/iCloud. Al hacer clic en la flecha junto a este mensaje, podrás introducir tu ID y contraseña de Apple, que conserva una copia en caché de tu clave de recuperación, gracias a iCloud; esto te permitirá acceder al sistema, restablecer la contraseña de la cuenta Mac y descifrar el disco local.

Boletín semanal de Apple

Ya sea que necesites consejos sobre iPhone y Mac o noticias de Apple específicas de la empresa, nosotros te cubrimos. Entregado los martes

¿Su organización ha implementado FileVault para proteger sus Mac? En caso afirmativo, ¿cómo ha sido la experiencia para los usuarios y las partes interesadas de TI? Nos encantaría que compartiera sus ideas en los comentarios.

La prevención de la ciberseguridad es esencial, pero está fracasando estrepitosamente. Concéntrese en cómo recuperarse de los eventos de ciberseguridad siguiendo estos consejos.

A los humanos nos gusta pensar que si se aplica la cantidad adecuada de esfuerzo, cualquier cosa se puede arreglar. Eso es cierto, pero sólo si el problema es evidente. Los problemas del complejo mundo digital actual, en particular los relacionados con la ciberseguridad, son mucho más oscuros. Y si no somos conscientes de los problemas, es bastante difícil solucionarlos.

Algunas razones por las que es difícil resolver los problemas de ciberseguridad

Más información sobre ciberseguridad

Cuando se estrenó la película A Beautiful Mind en 2001, probablemente fue la primera mirada que muchos tuvieron a la teoría de juegos; desde entonces, la teoría de juegos se ha aplicado de maneras demasiado numerosas para contarla. Incluso ayuda a explicar por qué los chicos malos cibernéticos ganan más a menudo. «La teoría de juegos elemental postula que en cualquier juego de estrategia ofensiva está, por definición, un paso por delante de la defensa», explica David Trepp, socio de BPM IT Assurance, en este North Bay Business Journal. «En otras palabras, jugar a la defensiva requiere esperar a ver cuál es la ofensiva del adversario y luego responder. Esto también es cierto con la ciberseguridad; y tratar de anticipar lo que los hackers pensarán a continuación está destinado a resultar en vulnerabilidades».

Trepp explica entonces por qué las vulnerabilidades desconocidas en hardware y software son un problema tan grande. «En última instancia, los hackers tienen un trabajo más fácil», añade. «La segunda ley de la termodinámica nos enseña que es más fácil romper las cosas que construirlas. Por lo tanto, los hackers siempre tendrán más facilidad para encontrar vulnerabilidades que los ingenieros para evitarlas mientras escriben software».

VER: Investigación de estrategias de ciberseguridad: Tácticas comunes, problemas de implementación y efectividad (Tech Pro Research)

Es necesario un nuevo enfoque de la ciberseguridad

Una nueva forma de pensar sobre este enigma ha ido evolucionando en los últimos años. Los expertos en seguridad están estudiando detenidamente qué es lo que está funcionando y qué es lo que no. A decir verdad, están empezando a admitir que lo mejor sería salir de la caja de seguridad cibernética y planear las brechas de datos, el software de rescate y los Lunes Negros digitales. Se han sugerido las siguientes medidas como forma de prepararse para recuperarse de los inevitables acontecimientos relacionados con la ciberseguridad.

Tenga un plan de respuesta a incidentes: Cada experto sugiere tener un plan de respuesta a incidentes. Aunque es probable que la mayoría de las empresas ya tengan uno, es fundamental evaluar continuamente el plan de respuesta a incidentes para garantizar que funcione con la brecha actual y el entorno de la empresa. Por ejemplo, ¿está actualizada la lista de contactos clave?

También es importante tener una copia impresa del plan actual de respuesta a incidentes fácilmente disponible; se sabe que los malos roban o eliminan ese tipo de información.

VER: Política de respuesta a incidentes (Tech Pro Research)

Practicar escenarios de ciberseguridad-eventos: Los planificadores militares saben mejor que nadie que la práctica ayuda a prepararse para lo desconocido – y qué mejor manera de tener el equipo de respuesta a incidentes en una unidad cohesiva que practicar la recuperación de varios escenarios de eventos de ciberseguridad.

Manténgase al tanto de las leyes y reglamentos: Después de que ocurre un incidente de ciberseguridad no es el momento de averiguar qué reglamentos y leyes están en juego. Algo más que considerar: Las leyes y regulaciones no son estáticas. Se sugiere que se le asigne a alguien del equipo de respuesta a incidentes la tarea de mantener un registro de cualquier cambio o nueva información.

Busque ayuda externa, si es necesario: Los empleados que están preparados «por si acaso» son muy difíciles de vender a la dirección. Los consultores -legales y de otro tipo- no son baratos, pero pueden ser menos costosos a largo plazo que los empleados a tiempo completo. Una ventaja adicional de retener a los proveedores de terceros es que deben tener más y una mayor variedad de experiencia en incidentes de ciberseguridad. Algunos proveedores a considerar serían investigadores forenses, expertos en comunicación de crisis y consultores de relaciones públicas.

Busque un seguro cibernético: Las empresas, en particular las PYME, funcionan de manera eficiente, y el coste de recuperarse de un incidente de ciberseguridad podría quebrar el banco. Una forma de proteger el negocio es a través de los ciber-seguros. Obviamente, se trata de una evaluación de riesgos, que debe ser llevada a cabo por la dirección de la empresa.

La elección de si se aplica alguna de las prácticas mencionadas anteriormente es una decisión de la empresa. El peor de los casos es si algo sucede antes de que la gerencia tenga la oportunidad de decidir qué es lo mejor para el negocio.

¿Qué tan grave es?

Decir que los incidentes de ciberseguridad son tan inevitables como la muerte y los impuestos podría ser un poco excesivo, al menos esperemos que así sea. Dicho esto, un fuerte recordatorio es una encuesta reciente del Ponemon Institute for IBM, en la que el costo de recuperación de una violación de datos es de millones. Eso es suficiente dinero para dar a la mayoría de los dueños de negocios una pausa, y un incentivo para considerar algunas de las medidas preventivas anteriores.

Boletín informativo de consejotecnologico.com

Refuerce las defensas de seguridad de TI de su organización manteniéndose al día de las últimas noticias, soluciones y mejores prácticas en materia de ciberseguridad. Entregado los martes y jueves