Jesús Vigo repasa tres formas de recuperar el acceso de administrador (o prevenir el acceso no autorizado) a los dispositivos basados en OS X.

Ser un administrador de sistemas puede ser una tarea difícil a veces. Entre la gestión de los dispositivos, la red y los usuarios, es fácil cansarse y pasar por alto una configuración oculta o bloquear una configuración de forma demasiado estricta.

Sin embargo, cualquiera de los dos extremos podría conducir inevitablemente a uno de dos escenarios: a los usuarios no autorizados se les conceden privilegios elevados una vez que se explota la debilidad; o el entorno es tan seguro, que incluso el departamento de TI ha sido despojado de su acceso, una vez todopoderoso.

Irónicamente, en los primeros días de mi carrera de TI, esto ocurrió unas cuantas veces mientras aprendía a manejar la directiva de grupo o las herramientas de administración del servidor de Apple. Pero una cosa que siempre le quité, la lección que había que aprender: Para saber cómo arreglarlo, hay que aprender a romperlo.

Entonces, para este artículo, ¿por qué no mezclar los dos? Tome los tres métodos que se enumeran a continuación y úselos para volver a tener acceso a una cuenta de nivel administrativo y, en el proceso, aprenda a protegerse contra otros que intenten hacer lo mismo.

1. Partición de recuperación

¿Cómo es que sucede?

El proceso es muy sencillo. Desde un estado de apagado, enciende el Mac y mantén pulsada la tecla[Opción] antes de que suene el timbre de Apple. Continúe manteniéndolo pulsado hasta que se cargue el Startup Manager. A continuación, seleccione la partición de recuperación. Después de arrancar en la partición de recuperación, seleccione Utilidades | Terminal. Introduzca el comando «resetpassword» (sin las comillas) y pulse la tecla[Enter] para abrir la utilidad de restablecimiento de contraseña. Desde allí, seleccione la unidad que contiene la cuenta que desea restablecer y seleccione un usuario en el menú desplegable. Asigne una nueva contraseña a la cuenta, confirme la contraseña y haga clic en el botón Guardar. Reinicie la computadora, y al cargar OS X, simplemente ingrese el nombre de la cuenta y la nueva contraseña para obtener acceso administrativo.

¿Quién puede hacer esto?

Cualquier persona con acceso físico al nodo es capaz de realizar este método de reinicio.

¿Qué se puede hacer para protegerse contra esto?

Afortunadamente, hay dos protecciones contra esto. En primer lugar, al habilitar una Contraseña de Firmware, que también se puede hacer desde Utilidades | Firmware Password Utility en la Partición de recuperación, se establecerá una contraseña de arranque EFI para evitar que los usuarios se inicien en cualquier dispositivo que no sea la unidad de arranque predeterminada.

En segundo lugar, habilitar FileVault 2, que es el cifrado de disco completo de Apple, protege las cuentas de las mismas rutinas de restablecimiento de contraseña que las cuentas no cifradas debido a la forma en que FV2 gestiona los restablecimientos de contraseña independientemente del sistema operativo. Esto significa que mientras que un usuario podría posiblemente cambiar la contraseña de una cuenta de administrador, ya que la autenticación se maneja de manera un poco diferente en FV2, un usuario primero tendría que autenticarse con la contraseña anterior (desconocida para él/ella) antes de obtener acceso al sistema.

2. Modo de usuario único

¿Cómo es que sucede?

Al arrancar un Mac desde un estado apagado, mantenga pulsadas las teclas[Command]+[S] antes de que suene el timbre de Apple, y esto hará que el ordenador arranque en modo de usuario único (SUM.

El SUM está pensado para ser utilizado como una herramienta para ayudar a TI y a los desarrolladores a resolver problemas que afectan a OS X, en particular los relacionados con el arranque. Tiene el beneficio añadido (y la maldición) de iniciar con el acceso de root, también conocido como Superusuario, que permite que los comandos se ejecuten a nivel administrativo. El nodo se inicia en SUM automáticamente, sin que se soliciten credenciales.

Al ejecutar los siguientes comandos, el usuario puede restablecer el tiempo de ejecución de la configuración de Apple a su configuración de fábrica, lo que hace que el ordenador vuelva a ejecutar el proceso durante el reinicio posterior. Completar el proceso de configuración también significaría que se crearía una nueva cuenta de administrador, poniendo en peligro el sistema.

montaje -uw /

rm /var/db/.AppleSetupDone

apagado -h ahora

¿Quién puede hacer esto?

Al igual que la partición de recuperación, cualquier persona con acceso físico al nodo es capaz de realizar este método de reinicio.

¿Qué se puede hacer para protegerse contra esto?

Una vez más, establecer una contraseña de firmware aseguraría que cualquiera que intente obtener acceso tenga que proporcionar la contraseña de firmware antes de ver el gestor de inicio e introducir SUM.

Además, FileVault 2 permite el acceso a SUM, pero el usuario debe autenticarse primero a través de la ventana de inicio de sesión de FV2.

3. ID de Apple

¿Cómo es que sucede?

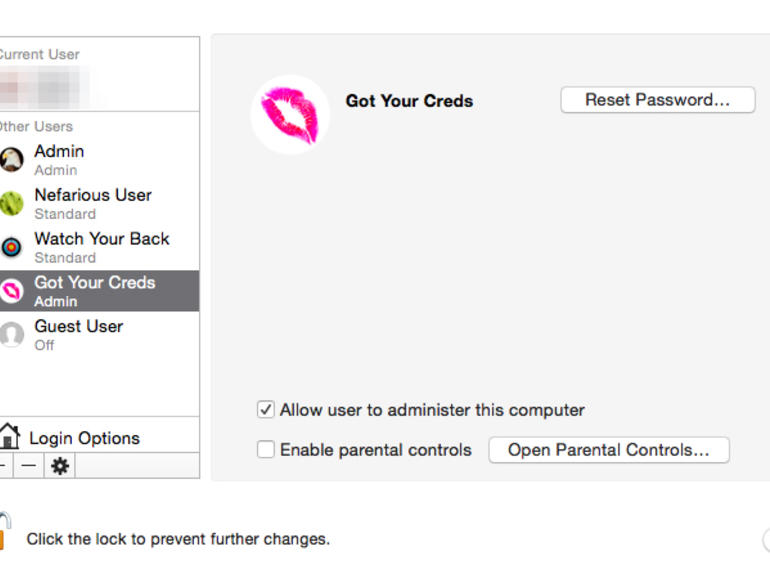

Al cargar el panel de preferencias de Usuarios y grupos en Preferencias del sistema, se mostrará una lista de todas las cuentas almacenadas localmente en un equipo determinado. Al seleccionar una cuenta, se puede marcar opcionalmente una casilla de verificación titulada «Permitir al usuario restablecer la contraseña mediante el ID de Apple».

El propósito de esto es que cualquier usuario -que tenga una cuenta de usuario con un ID de Apple ligado a ella- durante la pantalla de inicio de sesión pueda restablecer su contraseña introduciendo su ID de Apple y autenticándose con esa cuenta en su lugar.

Por otra parte, aunque es posible y recomendable mantener tanto el ID de Apple como iCloud como cuentas separadas, en muchos casos, son una misma cosa. Esto añade otro vector de ataque, ya que si las credenciales de ID de Apple están comprometidas, la cuenta de iCloud puede ser utilizada para acceder a la aplicación Find My iPhone ubicada en iCloud, y otros dispositivos vinculados a esa cuenta pueden ser eliminados de la lista de dispositivos de forma remota sin que el administrador (o propietario del dispositivo) lo sepa hasta después del hecho.

¿Quién puede hacer esto?

Esto se limita a aquellos que conocen o tienen acceso a las credenciales de ID de Apple para las cuentas que tienen activada la casilla de verificación Restablecer por ID de Apple. Sin embargo, el compromiso puede producirse de forma remota o local, y también puede ser ejecutado por cualquier persona que tenga acceso a la cuenta de correo electrónico registrada con la cuenta de ID de Apple.

¿Qué se puede hacer para protegerse contra esto?

La opción obvia sería desmarcar la casilla de restablecimiento de contraseña de ID de Apple de la cuenta. Sin embargo, esto tiene muchos más usos válidos que negativos y depende del entorno y/o de las políticas de la empresa.

Un enfoque mucho más realista y del mundo real sería seguir las mejores prácticas en materia de contraseñas, como elegir una contraseña segura de al menos 14 caracteres con un amplio espacio en las teclas (usando letras mayúsculas y minúsculas, números y caracteres. También debe cambiar dicha contraseña cada 45-90 días, y asegurarse de que no se haya utilizado la misma contraseña en al menos los últimos seis cambios.

Mantener la cuenta de correo electrónico vinculada al ID de Apple separada de una cuenta personal o de empresa también es una buena idea, ya que esto atenuará la posibilidad de detección mediante un uso minimizado.

Por último, la implementación de la verificación en dos pasos para el ID de Apple e iCloud (y quizás incluso para los escritorios en cuestión), frenaría la mayoría de los intentos de eludir las restricciones.

Recuerde que las computadoras tienen más de una forma de realizar una tarea específica, y ponga la debida diligencia para probar los sistemas. Esto contribuirá en gran medida a reforzar la seguridad de los ordenadores y a seguir afilando las mentes de los encargados de gestionarlos y mantenerlos.

¿Qué otros consejos tiene para obtener acceso o impedir el acceso a OS X? Comparta su experiencia en el hilo de discusión a continuación.