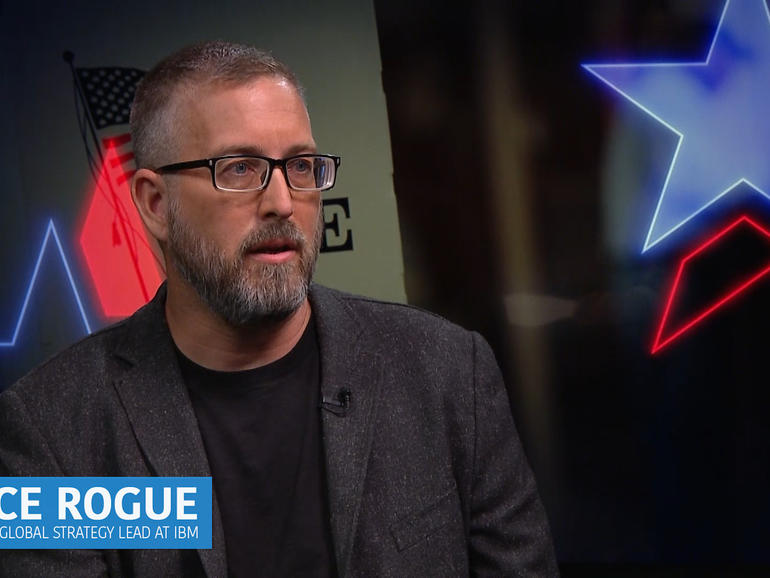

Cris Thomas (alias Space Rogue), líder de estrategia global en IBM X-Force Red, explica los ataques de inyección SQL y discute cómo los ataques a la base de datos de registro de votantes pueden llevar a la duda en el proceso electoral.

Cómo los ataques a la base de datos podrían afectar las elecciones y los temores de los votantesCris Thomas (alias Space Rogue), líder de la estrategia global de IBM X-Force Red, explica los ataques de inyección SQL y analiza cómo los ataques a la base de datos de registro de votantes pueden generar dudas en el proceso electoral.

Dan Patterson de CNET entrevistó a Cris Thomas (alias Space Rogue), líder de estrategia global en IBM X-Force Red, sobre los ataques de inyección SQL y cómo los hacks de bases de datos pueden llevar a dudas en el proceso electoral. La siguiente es una transcripción editada de la entrevista.

2019: El Election Hacking es una serie semanal de sitios hermanos de ConsejoTecnologico.com, CBS News & CNET, sobre las ciberamenazas y vulnerabilidades de las elecciones de mitad de período de 2019.

Dan Patterson: Pienso en las bases de datos todo el tiempo, pero las bases de datos tal vez no estén conectadas a otras partes de la infraestructura externa o a Internet. ¿Cómo apuntaría y atacaría una base de datos? ¿Cómo voy a tener acceso a eso?

Más información sobre ciberseguridad

Cris Thomas: Si las bases de datos están en línea y son accesibles a través de Internet, ese es tu primer paso. Usted iría al sitio web y cambiaría lo que se conoce como la URL o introduciría algún otro código diferente para forzar a la base de datos a que le escupa todos los registros. A menudo se les llama ataques de inyección SQL. Es un ataque muy común. Es muy fácil confundir su base de datos para que sea susceptible a estos ataques, por lo que es importante que los funcionarios electorales se aseguren de que han probado esas configuraciones, que han examinado los sitios web que se están utilizando para recuperar estos datos, de modo que si alguien está mirando el sitio web de forma remota, no tiene la capacidad de realizar un ataque de inyección SQL para descargar toda su información o realizar cambios en la base de datos.

VER: La ciberseguridad y los exámenes parciales de 2019 (ConsejoTecnologico.com revista Flipboard)

Dan Patterson: Cuando pienso, quizás no en el hardware o el software, pienso en las personas y en el hacking cognitivo, o en las vulnerabilidades de los seres humanos. ¿Cómo son vulnerables los trabajadores electorales, los trabajadores de campaña, las organizaciones de base y los seres humanos involucrados en el proceso electoral?

Cris Thomas: Son humanos. Los humanos tenemos vulnerabilidades. Son susceptibles a la propaganda, son susceptibles a las influencias, creo que lo estamos llamando ahora, donde se reportan noticias que indican que oh Dios mío, nuestra base de datos de registro ha sido pirateada. Eso pesa en las mentes de la gente y les hace estar inseguros, tener dudas sobre el proceso. Como dije, todo esto se trata de confianza. Confianza en el sistema y confianza en que los votos sean emitidos y contados apropiadamente. Al atacar las bases de datos, al promover historias sobre vulnerabilidades en las máquinas, algo de esto es necesario, pero algo de esto también alimenta el miedo que la gente tiene.

Boletín informativo de consejotecnologico.com

Refuerce las defensas de seguridad de TI de su organización manteniéndose al día de las últimas noticias, soluciones y mejores prácticas en materia de ciberseguridad. Entregado los martes y jueves

mismo