Añada otra capa de protección a su presencia en la web. Cree un registro DNS CAA para especificar qué proveedor puede emitir certificados para su dominio.

A partir de septiembre de 2019, ahora tiene una forma adicional de proteger la seguridad de su sitio web. Puede crear un registro de Sistema de nombres de dominio (DNS) de Autorización de autoridad de certificación (CAA) para identificar quién puede emitir certificados SSL para un dominio. Una vez configurados, los sistemas pueden verificar que el proveedor de certificados especificado en el registro DNS de CAA coincide con el origen del certificado para un sitio. El tipo de registro DNS CAA busca limitar la capacidad de un malhechor para emitir un certificado no autorizado para un dominio.

Más información sobre ciberseguridad

Antes de añadir un registro CAA, debe configurar una Autoridad de certificado, parte del proceso utilizado para crear una conexión HTTPS, para su dominio. ¿No está seguro de tenerlo configurado? Si lo hace, verá un candado junto a la URL de su sitio cuando lo visite. Por ejemplo, en Chrome, el bloqueo se vuelve verde cuando se produce una conexión HTTPS. (Para más detalles, vea «5 mejores prácticas para cambiar su sitio a HTTPS para mejorar la seguridad». Para añadir un certificado, consulte con su proveedor de alojamiento. Muchos le permitirán añadir un certificado gratuito de Let’s Encrypt.)

A continuación, deberá poder crear un registro DNS CAA. La mayoría de los programas de DNS, como BIND y Windows Server 2019, ya son compatibles con los registros CAA. Algunos proveedores, como Digital Ocean, Gandi y Linode, admiten tipos de registros CAA.

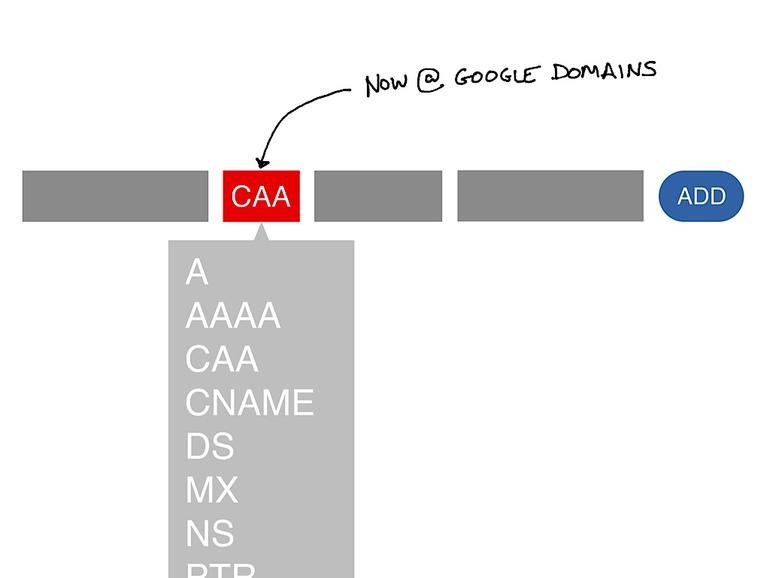

Google Domains te permite añadir un registro CAA. Aquí está el cómo.

1. Identifique a su proveedor de certificados

En primer lugar, obtenga el nombre de dominio oficial utilizado por su autoridad de certificación. Por ejemplo, como uso Let’s Encrypt, el dominio es letsencrypt.org. (Ver más sobre CAA en Let’s Encrypt: https://letsencrypt.org//docs/caa/.)

2. Seleccione el dominio que desea comprobar

La configuración más común y sencilla es una CAA que valida su dominio principal, por ejemplo, example.com. Pero puede crear un registro CAA para un subdominio, como securesite.example.com.

SSLMate proporciona una herramienta, CAA Record Helper (ver https://sslmate.com/caa/), que le ayuda a crear una entrada CAA. Puede ayudarle a identificar y modificar un registro de CAA existente, o autogenerar los valores necesarios para crear un nuevo registro de CAA. Por ejemplo, si quiero proteger ConsejoTecnologico.com.com, puedo introducirlo en el campo de nombre de dominio y luego seleccionar «Auto-Generar Política». La herramienta detecta a mi proveedor de certificados y genera valores de política de ejemplo.

3. Añadir el registro

A continuación, inicie sesión en su administrador de nombres de dominio para agregar el registro CAA. Si utiliza Google Domains, acceda a su cuenta en https://domains.google.com, elija su dominio y, a continuación, seleccione la opción de editar el registro DNS. Tome la información de la política creada previamente e introdúzcala en los campos correspondientes. En mi caso, ingresé: wolberworks.com. en el campo del dominio, elegí CAA como tipo de registro en el menú desplegable, luego 0 issue «letsencrypt.org» y seleccioné «Add» para guardar el registro. Luego, esperé a que el registro se actualizara en todo el sistema de nombres de dominio.

4. Compruebe su trabajo

Para verificar que el nuevo registro de CAA es válido, puede realizar una prueba con otra herramienta: https://ssllabs.com/ssltest/. Introduzca el nombre de dominio para el que ha creado el registro CAA en el campo «Hostname». Opcionalmente, compruebe la opción «No mostrar los resultados en el tablero» para mantener los resultados de sus pruebas en privado. A continuación, envíe el dominio para realizar una serie de pruebas.

Los resultados muestran una variedad de información sobre tu dominio. Busca la frase «DNS Certification Authority Authorization (CAA) Policy found for this domain.» Más adelante en los resultados, debería ver a su proveedor de certificados en la lista de detalles de DNS CAA.

Protección prudente

Como con la mayoría de las medidas de seguridad, pueden surgir problemas. Una falla de seguridad, ya sea en su proveedor de certificados o en su registrador de nombres de dominio, puede causar problemas. Y un atacante sofisticado todavía podría ser capaz de servir datos DNS falsos diseñados para engañar.

Piense en un registro de CAA como una forma de aplicar una capa adicional de protección a la presencia en línea de su organización. Si se ha tomado el tiempo para obtener un certificado para su sitio, tómese el tiempo para crear un registro CAA también.

¿Ha creado un registro CAA para su sitio? ¿Cómo fue tu configuración? Si no, ¿por qué? Házmelo saber en los comentarios, o en Twitter ( .

Boletín semanal de Google

Descubre cómo sacar el máximo partido a Google Docs, Google Apps, Chrome, Chrome OS, Google Cloud Platform y todos los demás productos de Google utilizados en entornos empresariales. Viernes de entrega