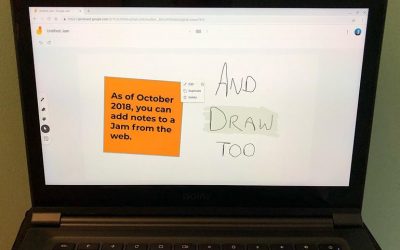

Google Jamboard: Cómo editar y compartir los atascos desde tu navegador

En septiembre de 2019, Google mejoró el sistema de colaboración visual de la empresa, Jamboard, con nuevas formas de editar y compartir los atascos.

Los buenos datos entran, los buenos salen: Cómo ha evolucionado la innovación en tecnología

Alissa Abdullah, de Xerox, habla de cómo la innovación en tecnología y seguridad ha cambiado a lo largo de su carrera.

Así es como Google manejará sus datos bajo GDPR

Google ha mejorado la transparencia y los controles de los usuarios y ha reforzado su programa de cumplimiento de la privacidad para prepararse para GDPR.

Así es como Google utiliza la inteligencia artificial para que la batería de su smartphone Android dure más tiempo

DeepMind para Google y Android han unido sus fuerzas para ser pioneros en la IA que puede anticipar qué aplicación necesitarás a continuación.

Cinco lecciones sobre cómo ejecutar su centro de datos desde Amazon y salesforce.com

Consejos sobre cómo ejecutar sus operaciones de TI desde las empresas más grandes del mundo, como Amazon, Microsoft y salesforce.com.

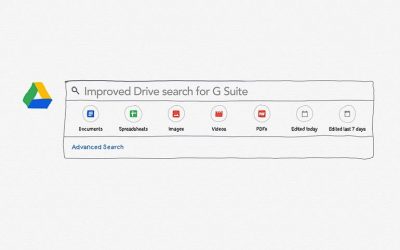

G Suite: Cómo filtrar rápidamente los archivos con Google Drive Search y Cloud Search

Los usuarios de G Suite pueden filtrar varios archivos de Google Drive con unos pocos clics (o toques) en dispositivos móviles y de escritorio.

Tras los ataques de los famosos, a continuación te indicamos cómo proteger tu cuenta de iCloud

Aunque Apple dice que está investigando un pirateo en las cuentas de iCloud de varias celebridades, hay una forma fácil para que los usuarios protejan sus cuentas.

Cómo acceder a tu router si has olvidado tu contraseña

Generalmente los enrutadores protegen sus interfaces Web usando un nombre de usuario y una contraseña, usted puede configurar su red, control parental y configuración de reenvío de puertos. Estas contraseñas predeterminadas se pueden cambiar para proteger la configuración del enrutador. Si has olvidado la palabra… Leer más «

Cada nube necesita un policía: Cómo asegura el FBI sus activos digitales

En la Conferencia sobre la Estructura 2019, la CISO del FBI, Arlette Hart, explicó cómo la oficina aborda la seguridad y gestiona sus sistemas.

El fin del fracaso: Cómo Twitter pretende ayudar a los meros mortales a escalar como un gigante de la web

Twitter conoce la escala y ahora quiere ayudarte a hacer lo mismo. Matt Asay explica.

ATENCIÓN: Este virus roba las contraseñas de su PC.

Los ciberdelincuentes todavía están decididos a afectar a los ordenadores que ejecutan el software de la tecnología Microsoft Windows. La última amenaza detectada se llama Fauxpersky. No, no es un nuevo antivirus de la empresa rusa, aunque pueda parecerlo. Es un software malicioso que se distribuye entre ordenadores con el sistema operativo Windows… Leer más «

Elementary Loki Beta 2 muestra que puedes mejorar la perfección

Cuando Jack Wallen descubrió el sistema operativo Freya de Elementary, estaba seguro de que había encontrado el nirvana de Linux. Con la siguiente iteración del OS X de este «pobre hombre», Jack cree que los desarrolladores han hecho lo imposible y han mejorado en perfección.

Los desarrolladores ahora controlan una gran parte de los presupuestos de las empresas; así es como se llega a ellos

Los desarrolladores solían influir en las compras de tecnología, pero no las autorizaban. Ese ya no es el caso, pero no es fácil llegar a ellos.

El cumplimiento de la normativa podría acabar con la implementación de la nube: He aquí cómo manejarlo

A la hora de considerar una implementación en la nube, es fundamental seguir cumpliendo con las normas. A continuación se presentan algunas de las mejores prácticas para la nube en tres industrias conocidas por su estricto cumplimiento.

CryptoWall: Qué es y cómo proteger sus sistemas

Jesús Vigo examina el virus CryptoWall, sus efectos en sus datos y la mejor manera de proteger su ordenador de esta infección de ransomeware.

Almacenamiento en nube: ¿Cómo se acumulan Amazon, Google y Microsoft?

Con AWS esta semana ofreciendo a los usuarios una mayor variedad de servicios de almacenamiento, analizamos los costes de las opciones de la competencia de los principales proveedores de cloud computing.

Cisco Live 2019: Cómo Turbonomic ayuda a las empresas a gestionar mejor sus entornos de cloud híbridos

La plataforma de automatización de cargas de trabajo de Turbonomic para entornos híbridos de cloud computing puede ayudar a las empresas a mejorar el rendimiento, garantizar el cumplimiento y reducir los costes, afirma el CEO.

Cisco Live 2019: Cómo trabaja Cisco con Google Cloud

La plataforma Cisco Container Platform se lanzó a principios de este año como una capacidad de Kubernetes Engine local como parte de Google Cloud, y se están preparando otras innovaciones.

Cisco Live 2019: Cómo el laboratorio virtual de WWT permite a las empresas probar la nueva solución en nube de Cisco/Google

World Wide Technology (WWT) ha construido un laboratorio virtual en su Centro de Tecnología Avanzada de St. Louis, MO, que permitirá a las empresas obtener experiencia de primera mano con la nueva plataforma Cisco Hybrid Cloud Platform para Google Cloud.

Boot Camp vs. VM cuando se ejecuta Windows en un Mac: Cómo seleccionar la mejor opción

Ejecutar Windows en un Mac ya no es desalentador, aunque elegir entre Boot Camp o una VM aún requiere una cuidadosa consideración. Estos son algunos consejos para seleccionar el mejor método.

Creación de una solución de monitorización de red: Cómo lo hizo Cloudant y por qué

Comprar, alquilar o construir: estas son las opciones para adquirir un sistema de monitorización de red que se ajuste a las necesidades de la empresa. Aquí hay una compañía que decidió construir la suya propia.

4 maneras fáciles de mantener su contraseña de iCloud segura

Si eres usuario de iPhone, iPad o Mac, tu contraseña de iCloud es la clave para tu dominio digital. Con tu contraseña de iCloud, puedes acceder a estos datos personales, como tus mensajes de correo electrónico