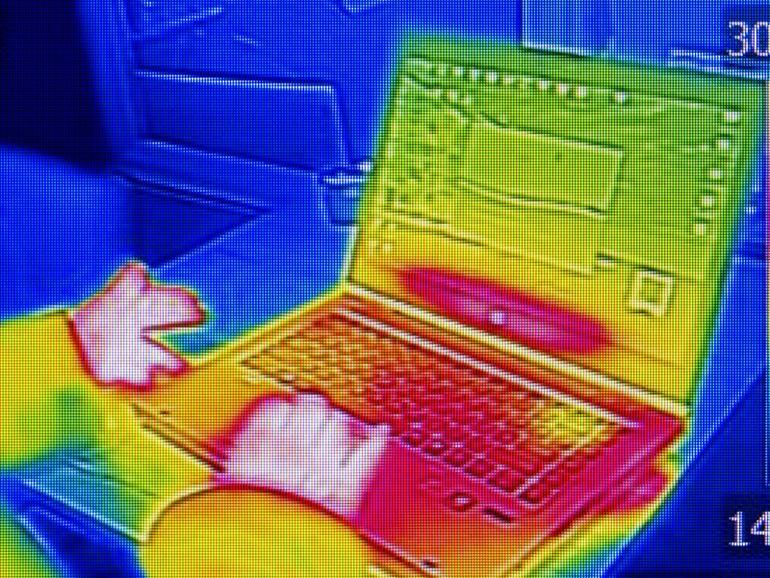

A medida que la tecnología industrial o de espionaje se convierte en un producto de consumo, los ataques de canal lateral, como fotografiar teclados con cámaras FLIR, presentan un riesgo para la seguridad.

Video: Perry Chaffee, vicepresidente de estrategia de WWPass, explica por qué la autenticación biométrica y sin nombre de usuario puede sustituir rápidamente a las contraseñas anticuadas.

Investigadores de la Universidad de California Irvine han demostrado la capacidad de recuperar contraseñas de los residuos térmicos de los teclados de ordenador, en un artículo recientemente publicado. El tipo de ataque, llamado «Thermanator», se probó utilizando una cámara de infrarrojos FLIR SC620 de nivel básico y cuatro teclados de PC estándar. Los investigadores indican que «usuarios no expertos pueden recuperar conjuntos enteros de pulsaciones de teclas hasta 30 segundos después de la introducción inicial de la contraseña», mientras que los conjuntos parciales pueden seguir siendo viables para recuperarlos un minuto después de la introducción.

Más información sobre ciberseguridad

La idea es un viejo tropo de ciencia ficción, que aparece como un punto de trama en (entre otros) Max Headroom. Los investigadores observan que «muchos dispositivos computacionales y de detección de nicho han pasado de la fantasía al estilo de Hollywood a la realidad». A medida que el costo de las cámaras térmicas se ha ido poniendo al alcance de los atacantes de medios medios medios, este tipo de ataque se extiende más allá de los actores de bolsillo patrocinados por el Estado.

De particular interés, los dispositivos de imagenología de la marca FLIR están disponibles en una variedad de puntos de precio – los investigadores destacan el X8500sc, que dicen estar disponible por cerca de $100,000, como el más alto del mercado. Por el contrario, el FLIR One Pro está disponible por $400 y se puede conectar a cualquier smartphone Android, mientras que el CAT S61 integra una cámara FLIR en el propio teléfono.

En su investigación, los investigadores conectaron la cámara a un trípode, situado a 24 pulgadas por encima del teclado. Para el experimento se utilizaron contraseñas seguras e inseguras. Para los mecanógrafos «hunt and peck», los participantes que adivinaban las contraseñas de las imágenes podían adivinar correctamente «12341234» en promedio «45,25 segundos después de la entrada». En comparación, el resultado más débil, el «fútbol», fue recuperable después de 25,5 segundos, en promedio. Cuando se utilizan contraseñas seguras, los investigadores observan que la recuperación completa era posible entre 19.5 y 31 segundos.

Para los mecanógrafos táctiles, los investigadores indican que el mejor (el más seguro) fue «12341234», que tardó 47,6 segundos en promedio, con «jordan23» a los 17,8 segundos. Los investigadores indican que el recuerdo completo sólo fue posible, en promedio, en los primeros 14.33 a 18.5 segundos, ya que las imágenes después de este tiempo fueron demasiado borrosas.

VER: Investigación sobre estrategias de ciberseguridad: Tácticas comunes, problemas de implementación y efectividad (Tech Pro Research)

En términos de eficacia, los investigadores observan que los denominados mecanógrafos de «caza y picoteo» son particularmente susceptibles de recuperar sus contraseñas mediante ataques al estilo de Thermanator, ya que estos mecanógrafos utilizan sus dedos índice para escribir, utilizando así una huella dactilar más grande durante un período de tiempo más largo para cada pulsación de tecla que los mecanógrafos de pulsación. En consecuencia, los mecanógrafos generan mucho «ruido térmico» al apoyar sus dedos en la fila de teclas del teclado, lo que dificulta el análisis de las imágenes infrarrojas de los teclados. Los investigadores también observan que los mecanógrafos con uñas acrílicas largas son «virtualmente inmunes» a los ataques al estilo de Thermanator, porque los usuarios con esas uñas casi no dejan residuos térmicos cuando tocan llaves con las puntas de las uñas.

Ataques internos como este, así como ataques a la hora del almuerzo y a la hora de navegar por el hombro que se basan en el descuido de los usuarios, son modos cada vez más atractivos de extraer información de las organizaciones. Las empresas deben contar con políticas para limitar el acceso a los archivos confidenciales a los usuarios que no necesiten interactuar con esos datos, así como emplear la autenticación de dos factores en un esfuerzo por reducir la eficacia de estos ataques.

Las grandes ventajas para los líderes tecnológicos:

- Mediante la medición de los «residuos térmicos» con cámaras FLIR, es posible recuperar las contraseñas escritas en los teclados.

- Según los investigadores, «usuarios no expertos pueden recuperar conjuntos enteros de pulsaciones de teclas hasta 30 segundos después de la introducción inicial de la contraseña».

Boletín informativo de consejotecnologico.com

Refuerce las defensas de seguridad de TI de su organización manteniéndose al día de las últimas noticias, soluciones y mejores prácticas en materia de ciberseguridad. Entregado los martes y jueves