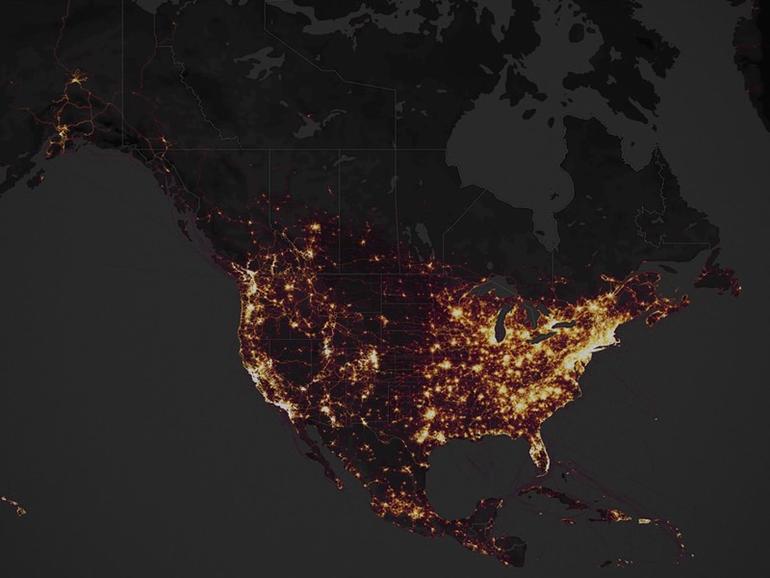

Los datos sobre los patrones de carrera de los soldados, capturados por la aplicación de fitness Strava, detallan el paradero de las bases militares secretas.

Cómo superar la resistencia de los empleados a las nuevas políticas de ciberseguridadLa implementación de una nueva práctica de seguridad puede ser difícil para los empleados. Merritt Maxim, de Forrester Research, ofrece algunos consejos sobre cómo los líderes pueden mejorar la adopción de estos esfuerzos.

- Los datos de la aplicación Strava pueden ser utilizados para determinar la ubicación de bases militares secretas en el extranjero, incluso en zonas de conflicto.

- Los datos de Strava se pueden utilizar para determinar qué personal militar activo está trabajando en determinadas bases en el extranjero.

La ubicación oculta de las bases militares secretas, patrullas y bases de operaciones de avanzada (FOB) de los Estados Unidos podría haber sido revelada accidentalmente por la aplicación de fitness Strava.

Nathan Ruser, miembro fundador del Institute for United Conflict Analysts, reveló inicialmente la información en Twitter, señalando que los datos del mapa térmico de Strava hacen que las bases estadounidenses sean «claramente identificables y mapeables». En tweets posteriores, Ruser pudo identificar una zona de operaciones rusa en Khmeimimim y una patrulla de guardias, una patrulla turca, FOBs de Afganistán y rutas de soldados.

La revelación muestra algunos de los peligros inherentes al crecimiento de la Internet de los objetos (IO) y de la TI en la sombra sin restricciones. Como ha señalado el usuario de Twitter Jake Williams, los usuarios de Strava optan automáticamente por compartir sus datos en el mapa térmico, y deben optar manualmente por no hacerlo si no desean compartir esos datos.

VER: Política de notificación de incidentes de seguridad de la información (Tech Pro Research)

Muchas veces en la empresa, las políticas de privacidad laxas pueden conducir a la fuga de datos que pone en riesgo la propiedad intelectual. En este caso, como escribió Williams, el resultado podría ser mucho peor.

«Los desarrolladores de aplicaciones toman nota: los valores predeterminados que pones en tu aplicación pueden literalmente hacer que la gente muera (como es casi seguro que ocurrirá aquí)», escribió Williams en Twitter.

La versión del mapa de calor de Strava que se utilizó en el análisis de Ruster se publicó en noviembre de 2019. Según una entrada del blog de Strava, tiene en cuenta datos de 1.000 millones de actividades y 3 billones de puntos de latitud y longitud (10 TB de datos en total. La política de privacidad de Strava señala que los datos son anónimos, pero eso no significa necesariamente que sean inutilizables para los hackers y los ciberataques.

Esta información debe servir como una llamada de atención a los profesionales de seguridad y de TI que incluso las aplicaciones aparentemente inofensivas -como un rastreador de fitness- pueden resultar peligrosas para su organización. Las empresas necesitan una política de IO, que debe tener en cuenta todos los dispositivos utilizados en relación con la empresa, no sólo los que manejan datos «sensibles».

Para empezar a construir una política de IO, consulte esta plantilla en Tech Pro Research.

Incluso si los datos no resultan ser útiles, el error muestra una supervisión masiva en el protocolo de TI militar, dijo a CNN el analista de imágenes de código abierto Scott Lafoy. En ese mismo informe, la portavoz del Pentágono, Mayor Audricia Harris, dijo que el Departamento de Defensa de los Estados Unidos estaba «revisando la situación».

Actualización: El director ejecutivo de Strava, James Quarles, emitió una declaración que dice que la firma está trabajando con oficiales militares para abordar el tema de los datos confidenciales. La declaración completa puede leerse aquí.

Boletín informativo de consejotecnologico.com

Refuerce las defensas de seguridad de TI de su organización manteniéndose al día de las últimas noticias, soluciones y mejores prácticas en materia de ciberseguridad. Entregado los martes y jueves

mismo