La nueva API tiene como objetivo mantener el flujo de trabajo entre los documentos y las aplicaciones de G Suite.

Las peores formas de utilizar Google Docs y cómo remediarlasSigue estos consejos para mejorar la colaboración entre los usuarios de G Suite.

La API de Google Docs, que ahora está disponible de forma general, puede ayudar a las empresas a mantener el flujo de trabajo entre los documentos y las aplicaciones que se utilizan a diario, lo que aumenta la eficacia, anunció Google en una entrada del blog del lunes.

Lo que está de moda en ConsejoTecnologico.com

Las empresas se ocupan diariamente de documentos como facturas, propuestas, contratos e informes. Sin embargo, los flujos de trabajo necesarios para dirigir una empresa a menudo se conectan con contenidos y servicios que viven fuera de estos documentos, apuntó el artículo. La API de Google Docs pretende ayudar permitiendo a las empresas, por ejemplo, generar facturas de forma automática y programática, añadiendo información como los números de pedido cuando se vence un saldo, según se indica en el mensaje.

VER: Google Drive: Consejos y trucos para profesionales de negocios (Tech Pro Research)

La API también se puede utilizar para importar y exportar documentos desde un sistema de gestión de contenidos (CMS), lo que permite la colaboración dentro de los documentos sin necesidad de salir del sistema. También se puede utilizar para realizar ediciones programáticas al mismo documento a lo largo del tiempo, o múltiples documentos a la vez, para reducir errores y reducir el tiempo de revisión.

Google anunció por primera vez la API de Google Docs en Cloud Next 2019 con una vista previa del desarrollador. Desde entonces, el gigante tecnológico ha trabajado con varios socios para automatizar los flujos de trabajo de G Suite.

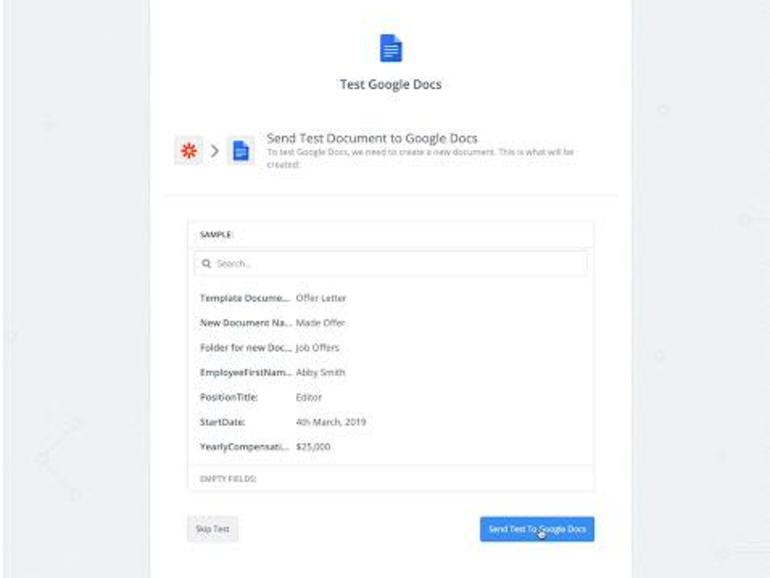

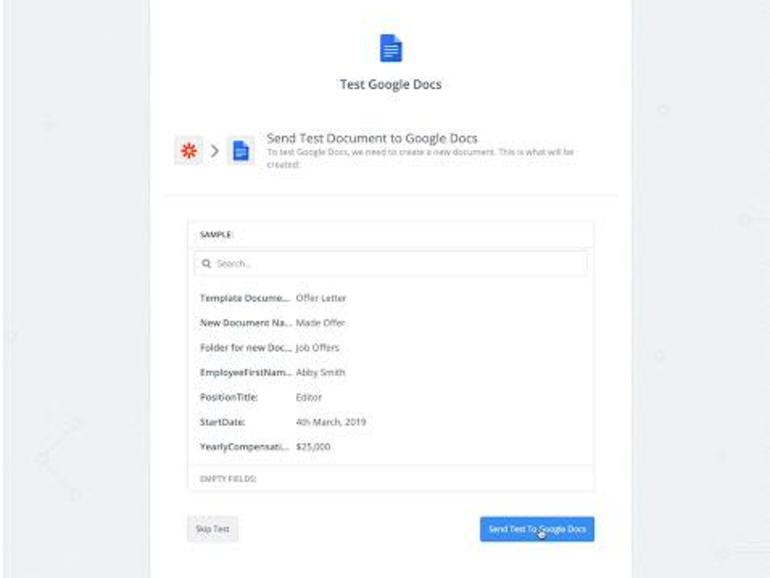

Estos incluyen Zapier: con la API de Docs, puede crear, colaborar y compartir documentos dinámicos utilizando plantillas de Docs y algunas reglas de flujo de trabajo. Por ejemplo, un jefe de personal puede utilizar la misma plantilla para las cartas de oferta, y la API rellenará automáticamente los detalles. Netflix también está utilizando la API de Docs para automatizar los procesos de respuesta de los ingenieros para obtener datos más rápidamente y automatizar la documentación, ahorrando tiempo para un trabajo más estratégico, según el post.

«La API de Docs facilita la automatización de tareas comunes de procesamiento de texto, con la ventaja añadida de la edición en tiempo real y la colaboración que ya está incorporada en la aplicación Docs», dice el artículo. «Con esta adición, G Suite ahora tiene un juego completo de APIs para documentos, hojas y diapositivas.»

Las empresas interesadas en comenzar pueden consultar el sitio web de la API de Docs para obtener documentación, demostraciones y muestras de código.

Las grandes ventajas para los líderes tecnológicos:

- La API de Google Docs puede ayudar a las empresas a acelerar los flujos de trabajo entre documentos y aplicaciones.

- La API de Google Docs puede ayudar a automatizar tareas comunes de procesamiento de texto con la edición en tiempo real y la colaboración integrada en G Suite.

Boletín semanal de Google

Descubre cómo sacar el máximo partido a Google Docs, Google Apps, Chrome, Chrome OS, Google Cloud Platform y todos los demás productos de Google utilizados en entornos empresariales. Viernes de entrega

Gawker Media es más que un blog de chismes. La controvertida editorial CMS, Kinja, es una poderosa plataforma tecnológica y de medios sociales que distribuye los sitios de noticias más grandes del mundo.

La sala de redacción de Gawker Media en Manhattan es más silenciosa de lo que se espera. El polémico editor produce un contenido desenfrenado y ruidoso a un ritmo maníaco. Los escritores y reporteros están encorvados sobre las pantallas de las computadoras portátiles, golpeando furiosamente las noticias, los memes y los chismes.

Para funcionar a alta velocidad, los escritores necesitan herramientas tecnológicas igualmente rápidas y estables. El sistema de gestión de contenidos (CMS) de Gawker debutó en 2003. El CMS era una pequeña pila de código en un servidor, dijo Lauren Bertolini, Directora Senior de Producto de Gawker. Hizo el truco.

La marca Kinja surgió una década más tarde en Jalopnik, la editorial automotriz vertical de Gawker. Hoy en día Kinja es el hogar de varias marcas de renombre, como el sitio de seguridad para el trabajo de Playboy y sitios de Gawker Media como Gizmodo, Lifehacker, y Jezebel.

LEER: La nube híbrida está siendo utilizada o considerada por el 68% de las organizaciones (historia de Tech Pro Research)

El compromiso y la participación de la audiencia es clave para el éxito de Gawker. Kinja se parece mucho a una plataforma de medios sociales y compite con sitios como Medium y Tumblr. «Los comentaristas de Gawker son un grupo especial», dijo Bertolini. «Nuestros comentaristas son valiosos. No son ciudadanos de segunda clase, y Kinja ha sido diseñado para elevar y enfatizar[comentarios y comentaristas]».

Bertolini habló con ConsejoTecnologico.com sobre lo que los editores y las compañías de medios pueden aprender del enfoque único de Gawker para construir un CMS.

¿Qué hace que Kinja sea única?

Kinja es la herramienta que apoya la misión de Gawker de iniciar conversaciones honestas. Mientras que otros editores han renunciado a la discusión inteligente, nosotros creemos que es una parte fundamental de nuestro éxito.

El CMS] es un sistema de publicación ligero que integra el blogging y la publicación y fomenta la publicación espontánea de mensajes que desencadenan un debate sólido. Queremos que cada autor obtenga un post sin tener que pasar por un tutorial.

¿Qué problemas tecnológicos resuelve Kinja?

Kinja proporciona un soporte robusto de inserción e incrustación. Si un autor deja caer un enlace de artículo en el CMS desde cualquier lugar de la web, Kinja generará automáticamente un recuadro de la historia que incluye la miniatura, el titular y la fuente del artículo. Un enlace a un vídeo de Tweet o YouTube devuelve una incrustación estándar sin que el autor tenga que preocuparse por la complejidad del código de incrustación.

Del mismo modo, un enlace a uno de los socios comerciales de Gawker genera un inserto completo con el nombre del producto, la fuente, la miniatura y el precio de compra. Este contexto permite a los lectores tomar mejores decisiones de compra.

A diferencia de la mayoría de las compañías de medios de comunicación, ofrecemos un sistema de identidad compartida para todos nuestros usuarios. Esto hace que sea fácil para los autores entrar en la discusión y da a nuestros usuarios acceso a las mismas herramientas de narración de historias[que usan los autores].

Algunos sitios de Kinja son propiedad de Gawker. Algunos no lo son. ¿Puede describir la estrategia?

Inicialmente, la visión de Kinja era crear una plataforma de blogs abierta para que cualquier usuario iniciara un blog y formara su propia comunidad. A finales de 2015, cambiamos nuestro trabajo para centrarnos en la construcción de una plataforma cerrada para las propiedades de Gawker Media Group y algunos de nuestros principales socios[comerciales]. Esto nos permitió centrarnos en la construcción de herramientas para la narración de historias, el comercio y la comunidad.

¿Qué tendencias tecnológicas y de medios de comunicación han surgido durante la construcción de Kinja?

La industria sigue luchando por encontrar un equilibrio entre la creación de un lugar seguro para el diálogo honesto y la integración de nuevas voces que se mezclan con los trolls y el spam.

Kinja tiene un sistema de «moderación distribuida». Damos preferencia a las contribuciones de nuestros autores y les permitimos aprobar a los usuarios que aportan valor a la conversación. Esa clase de usuarios aprobados pueden aprobar contribuciones individuales.

Aunque esto ha ayudado a evitar que el spam y los problemas a los que Jezebel se enfrentó hace unos años aparecieran en nuestros mensajes, con frecuencia escuchamos quejas de que las contribuciones de los nuevos usuarios no se ven. Siento que este es el mismo problema con el que Twitter lucha. Los usuarios más populares me han dicho que nunca se atreverían a mirar fuera de la sección «personas a las que sigues» de sus notificaciones. Es un problema que queremos resolver.

Más información sobre innovación

Hablemos de tecnología. ¿En qué idioma está escrita la plataforma Kinja?

Kinja está escrito principalmente en Scala, utilizando MySQL como almacén de datos primario. El diseño de la base de datos no es nada inesperado, excepto que generalmente tratamos las historias y los comentarios de la misma manera y los almacenamos uno al lado del otro[en la base de datos].

Nos da flexibilidad para tratar las respuestas[a los mensajes] de la misma manera que los mensajes. Las respuestas se pueden incluir en las historias, si un autor las encuentra particularmente perspicaces, y la mayoría de las opciones de formato disponibles para los autores de las historias también están disponibles para nuestros usuarios.

En cuanto a nuestra infraestructura, actualmente funcionamos con nuestros propios servidores, pero estamos en la recta final de un proyecto para trasladar nuestra infraestructura a los proveedores de servicios cloud. Esto permitirá a Kinja beneficiarse de las economías de escala y centrarse en nuestras competencias básicas.

¿Qué debería aprender la industria de los medios de comunicación de Kinja?

Que la tecnología que usas no debería interferir con el trabajo que hacen los periodistas, debería apoyarlos. Y una gran parte de hacerlo es hacer que su CMS sea tan eficiente y fácil de usar como sea posible. Cuantas más barreras cree para llegar del punto A al punto B, más difícil le resultará a su tecnología o a sus equipos editoriales sentirse eficaces.

Leer más

Nota: Algunas citas han sido modificadas para mayor claridad y brevedad.

Otra nota: El autor trabajó anteriormente para Gawker Media.

El discurso de apertura de la conferencia para desarrolladores de Google I/O de 2014 se centró en gran medida en los móviles, incluidos los vestibles. Esto es lo que Android Wear podría significar para los usuarios empresariales.

El discurso de apertura de la conferencia de Google I/O de 2014 preparó el escenario para que Google se centrara en el próximo año: el móvil.

Aunque gran parte de la presentación se dedicó a presentar el nuevo sistema operativo Android «L» y el concepto de «Material Design» de Google, también se hizo hincapié en las prendas de vestir.

Sundar Pichai, director de Android, Chrome y Apps de Google, subió al escenario para abrir la conferencia inaugural de E/S de 2014 con lo que parecía un smartwatch de Motorola Moto360. Dave Burke, el director de ingeniería de Android también llevaba lo que parecía un reloj inteligente. De hecho, parece que todos los presentadores llevaban un reloj inteligente.

«Por fin es posible hacer que un ordenador potente sea lo suficientemente pequeño como para llevarlo cómodamente en el cuerpo durante todo el día, y existe una gran oportunidad de ofrecer experiencias de usuario enriquecedoras a estos dispositivos», dijo David Singleton, director de ingeniería de Android.

Esa es la razón que Singleton dio para que Google construyera su plataforma Android Wear. Google lanzó el avance de Android Wear hace unos tres meses con una versión en SDK junto con el avance del reloj de Moto360.

Singleton mencionó que los usuarios de Android revisan sus teléfonos, en promedio, 125 veces al día. El objetivo de Android Wear, dijo, es «asegurarse de que nunca te pierdas un mensaje importante mientras te permites estar comprometido con la gente con la que estás realmente».

Android Wear admite estilos de pantalla cuadrados y circulares, y los usuarios pueden seleccionar entre un grupo de diseños de fondo, lo que lo hace fácilmente personalizable para el entorno en el que lo llevas puesto. Por supuesto, los relojes se diseñan utilizando el nuevo Material Design mencionado anteriormente.

El diseño se centra en gran medida en las notificaciones de las tarjetas Google Now y se centra en proporcionar información contextual a los usuarios. Por ejemplo, los viajeros de negocios tendrán acceso a su estado de vuelo, tarjeta de embarque, dirección del hotel y el tiempo en su destino. Además, muestra notificaciones de salud, como la frecuencia cardíaca, que han sido importantes en muchas campañas de ropa.

Una de las mayores implicaciones potenciales para los usuarios empresariales es la capacidad de controlar otros dispositivos Android directamente desde los propios smartwatches. Como ejemplo durante el discurso de apertura, se utilizó un reloj para reproducir música desde el teléfono Android al que estaba conectado.

Las características de seguridad adicionales también desempeñarán un papel clave en la fabricación de prendas de vestir listas para la empresa. Anteriormente en el discurso de apertura, se demostró una función de seguridad que mostraba cómo la conectividad Bluetooth de un Android Wear afectará a los teléfonos Android. Cuando el teléfono puede determinar que un dispositivo Bluetooth reconocido está cerca, como en la muñeca del usuario, no le pedirá al usuario que complete un bloqueo de clavijas para abrir el dispositivo.

Además del reloj LG G y el Motorola Moto360, Singleton anunció que Samsung se unirá a la familia Android Wear con el Samsung Gear Live. El trabajo de Samsung con características de seguridad como Knox también podría significar más seguridad para la empresa.

Al hablar sobre la nueva iniciativa Android para el trabajo, Pichai mencionó la importancia de la seguridad de los datos empresariales.

«Samsung ha hecho mucho trabajo importante en esta área con Knox», dijo Pichai. «Y, realmente queremos agradecer a Samsung, están contribuyendo con todo su trabajo en Knox a la plataforma Android, así que tenemos una historia consistente para la empresa a través de Android».

Ahora que la seguridad de Knox se convertirá probablemente en una característica nativa de los teléfonos y tabletas Android, esa seguridad se extenderá también a los vestibles, lo que disipará uno de los principales temores de los vestibles en el lugar de trabajo.

Tanto el reloj LG G como el Samsung Live estarán disponibles para su pedido anticipado a finales del miércoles 25 de junio, y el Moto360 estará disponible a finales de este verano.

Facebook crea Conectividad como un sitio web global para sus ideas y soluciones de conectividad global.

Panel GCS 2019: Un panel de expertos en la Cumbre Mundial sobre Ciberseguridad de Kiev discute qué dispositivos podrían estar conectados en el futuro y cuáles podrían ser las implicaciones para los consumidores, los gobiernos y las industrias.

Más información sobre redes

Facebook ha lanzado «Conectividad», una plataforma paraguas para las iniciativas globales de conectividad a Internet de Facebook. A través de movimientos de análisis, básicos de Internet gratuito, conectividad a gran altitud, y más, Facebook está trabajando para poner en línea a más personas del mundo.

Debido a cuestiones como la asequibilidad y la accesibilidad, más de la mitad (52%) de la población mundial sigue sin disponer de Internet, según el informe de la ONU sobre el estado de la banda ancha en 2019. Pero mucho antes de este informe, en 2013, Mark Zuckerberg intentó llamar la atención sobre el problema de la conectividad. En un informe de 10 páginas, Zuckerberg proclamó que todo el mundo se merecía la conectividad y que Facebook ayudaría a alcanzar ese sueño. El documento de Zuckerberg fue acompañado por el lanzamiento de Internet.org, la primera iniciativa de Facebook hacia la conectividad global.

VER: Política de Internet de las cosas (Tech Pro Research)

Ahora, cinco años después, la compañía está tratando de recargar estos esfuerzos. La conectividad reúne bajo un mismo techo todas las ideas y movimientos de Facebook hacia la conectividad global.

«Basándonos en el trabajo que comenzó con Internet.org en 2013, estamos colaborando con socios de todo el mundo para ayudar a conectar a los aproximadamente 3.800 millones de personas que aún no están en línea», dice la declaración de misión del sitio.

Mientras que ciertas áreas del mundo están avanzando rápidamente hacia la conectividad de próxima generación con tecnologías como la 5G, ese no es el caso en todas las localidades. Además, ciertas geografías tienen sus propios desafíos.

«Las comunidades vienen en todos los tamaños y en todas las regiones, pero muchas no están siendo atendidas por los métodos tradicionales de conectividad. Las áreas urbanas no tienen suficiente ancho de banda para soportar más dispositivos que ejecutan más experiencias con gran cantidad de datos, y en comunidades remotas la tecnología es a menudo demasiado cara para desplegarla», dijo la página Conectividad de Facebook. «Sabemos que no hay una solución milagrosa para conectar el mundo; ninguna tecnología o programa por sí solo hará el trabajo. En lugar de buscar una solución única para todos, estamos invirtiendo en una estrategia de bloques de construcción».

Según Connectivity, Facebook ha desarrollado nuevas herramientas de análisis para ayudar a sus socios a mejorar, crear y operar las redes de forma más eficiente. Este aspecto de la iniciativa podría mejorar las redes existentes y crear otras nuevas, ayudando a atraer a más personas y empresas en el proceso.

La compañía también está trabajando en la conexión con los servicios de telefonía móvil para proporcionar áreas con información gratuita en línea como noticias, recursos educativos, listas de trabajo locales, y más, dijo el sitio. Esto podría ayudar a mejorar los niveles educativos en ciertas áreas y brindar nuevas oportunidades a los profesionales.

«La conectividad está en el corazón de la misión de Facebook de acercar el mundo», dijo Jay Parikh, jefe de ingeniería e infraestructura de Facebook, en su artículo en el blog. «El acceso a Internet de alta calidad permite comunicaciones más ricas y crea nuevas oportunidades para compartir conocimientos y fortalecer comunidades y economías.»

Echa un vistazo al artículo de ConsejoTecnologico.com sobre los satélites de baja tierra para ver otras formas en que Facebook está tratando de conectar a la gente.

Las grandes ventajas para los líderes tecnológicos:

- El sitio Conectividad de Facebook reúne bajo un mismo techo todas sus ideas y movimientos hacia una conexión global a Internet.

- La conectividad muestra las herramientas de Facebook, como el análisis y los elementos básicos gratuitos, para lograr su objetivo de larga data de poner en línea al mundo.

Próximo boletín informativo de Big Thing

Conoce las ciudades inteligentes, la IA, la Internet de las cosas, la RV, la conducción autónoma, los aviones no tripulados, la robótica y más de las innovaciones tecnológicas más geniales.

Entregado los miércoles y viernes

El Director Senior de Seguridad y Confianza de Cisco explica las grandes apuestas de la seguridad empresarial, la próxima ola de ciberataques corporativos y las mejores prácticas para aumentar la concienciación sobre los riesgos.

La ciberseguridad no es fácil, y los hacks pueden costar millones a las empresas. Aunque los ciberataques pueden parecer limitados a la web, las amenazas digitales tienen consecuencias en el mundo real, especialmente para las empresas públicas, dijo Anthony Grieco, Director Senior de Seguridad y Confianza de Cisco. «Las amenazas se han vuelto cada vez más complejas y a menudo están relacionadas, así que es importante ver el panorama más amplio, particularmente cuando hay mucho en juego».

VER: La Internet de los objetos amenaza con desencadenar pesadillas legales, de seguridad y de privacidad (informe de Tech Pro Research)

Las empresas públicas, en particular, tienen la responsabilidad de tomarse en serio la ciberseguridad y de sensibilizar internamente sobre los riesgos cibernéticos. Proteger los activos de la empresa es un proceso complejo y matizado, dijo Grieco. Su trabajo es aumentar los problemas de conciencia de riesgo en Cisco y sus socios. «Recomendamos que las empresas adopten una visión holística en una estrategia de seguridad que incluya personas, procesos, políticas y tecnología frente a soluciones para un tipo de ataque».

Grieco habló con ConsejoTecnologico.com sobre la importancia de aumentar la conciencia interna sobre temas de ciberriesgo.

¿Qué tipos de ciberamenazas son comunes en todos los sectores empresariales?

Las amenazas como el ransomware, el malware, los DDoS y el robo de datos son comunes independientemente del sector. Muchas de estas amenazas atacan dos elementos principales de la empresa: la resistencia de la empresa o la confidencialidad de los datos que posee.

Una de las amenazas más infravaloradas es el resultado de una infraestructura sin parches o envejecida. La] falta de higiene[digital] básica y[no] mantenerse al día crea amenazas significativas para todas las empresas importantes hoy en día.

Más información sobre ciberseguridad

¿Qué sectores empresariales son los más vulnerables?

Todos los sectores son vulnerables, pero en los últimos dos años hemos visto que la atención de la salud, las finanzas, la educación, el gobierno y el comercio minorista han sido los más afectados.

¿Cómo deben responder las organizaciones empresariales a los hackeos de ransomware?

La empresa debe analizar todo el ciclo de vida del software de rescate:

- Evite que el software de rescate entre en la red siempre que sea posible.

- Deténgalo en los sistemas antes de que obtenga el mando y el control.

- Detectar cuando está presente en la red.

- Trabajar para contenerla y evitar que se expanda a otros sistemas y áreas de red.

- Realice la respuesta al incidente para solucionar las vulnerabilidades y las áreas que fueron atacadas.

¿Cuáles son las mejores prácticas para aumentar la concienciación sobre los riesgos a nivel interno?

La conciencia comienza en la cima. La ciberseguridad debe formar parte de la cultura de una organización. La educación continua y la concienciación son fundamentales para construir una cultura de ciberseguridad.

Estar preparado es fundamental para responder a los incidentes de seguridad. La creación de un papel y una función de organización formal dedicada a la seguridad con la que sea fácil entrar en contacto es fundamental para hacer frente tanto a las fugas de datos como a las vulnerabilidades de seguridad.

Inteligencia de amenazas: Forewarned is forearmed (informe de Tech Pro Research)

En segundo lugar, contar con un procedimiento bien entendido y practicado para recibir información sobre el evento de seguridad e interactuar con las partes interesadas internas para evaluar el evento. Finalmente, implementar la rendición de cuentas para asegurar que el plan de respuesta a incidentes que se centra en la detección, la respuesta de contención y la remediación se ejecute de manera oportuna.

¿Cuáles son las tareas esenciales que las organizaciones empresariales pueden hacer para prevenir un ciberataque?

- Sepa qué hay en su infraestructura de red y dónde están sus datos.

- Identificar los dispositivos conectados y sus propietarios.

- Sepa lo que el dispositivo debe estar haciendo y tenga visibilidad de sus actividades.

- Aplique políticas en torno a la segmentación y el comportamiento para identificar y abordar los ataques dirigidos a estos dispositivos.

- Ser capaz de tomar medidas en caso de que ocurra un incidente.

- Capacitar a los empleados para que sean conscientes de su papel en la prevención de ciberataques.

Además, es importante tener en cuenta que la ciberseguridad ya no es sólo un problema de seguridad de TI. Cada función de negocio es la adopción de tecnología y en muchos casos la integración de la tecnología en los productos o servicios que ofrecen a sus clientes. Asegurarse de que todos entiendan que la importancia de la prevención, identificación y remediación de los ataques cibernéticos debe estar entretejida en todo el tejido de la empresa.

¿Qué tendencias podemos esperar que surjan en los próximos 18 meses?

Continuaremos viendo vulnerabilidades de seguridad explotadas para obtener ganancias monetarias a través de actividades como ransomware y DDoS. Con la rápida expansión de IOT, también veremos nuevos tipos de dispositivos que se convertirán en el blanco de las actividades de los adversarios.

¿Cómo aplica Cisco las mejores prácticas de seguridad internamente?

Cisco adopta un enfoque holístico de la seguridad. Las personas, los procesos y la tecnología se tienen en cuenta en todos nuestros negocios. Como líderes en el sector tecnológico, dedicamos mucho tiempo a garantizar que los productos y servicios que vendemos tengan seguridad desde el principio. Esto es fundamental para garantizar que nuestros clientes tengan la oportunidad de proteger sus negocios al utilizar los productos de Cisco.

Hacemos hincapié en la importancia de la resiliencia[y] la capacidad de prepararse y adaptarse a las condiciones cambiantes de las amenazas mientras resiste y se recupera rápidamente de los ataques. Este proceso incluye la identificación de los eventos que pueden ocurrir, la evaluación de la probabilidad de que ocurran y el impacto que puedan tener, y la decisión de qué acciones tomar. Los sistemas ciberespaciales son capaces de seguir llevando a cabo el procesamiento de misión crítica de manera que se preserve la confidencialidad, integridad y disponibilidad de los datos, lo que a su vez establece la confianza de las partes interesadas.

También utilizamos Unified Security Metrics específicamente diseñados para promover la mejora continua de un servicio de TI, para medir su postura de seguridad a lo largo del tiempo y para proporcionar un mecanismo de retroalimentación bidireccional a los propietarios y líderes de servicios de TI.

Boletín informativo de consejotecnologico.com

Refuerce las defensas de seguridad de TI de su organización manteniéndose al día de las últimas noticias, soluciones y mejores prácticas en materia de ciberseguridad. Entregado los martes y jueves

mismo

Leer más

Evernote CTO Anirban Kundu explica cómo el aprendizaje automático y el procesamiento del lenguaje natural se incorporan a la plataforma y ayudan a descubrir el contenido de forma casual.

Cómo Evernote utiliza la IA para recopilar y organizar su vida empresarialEl Director Técnico de Evernote, Anirban Kundu, explica cómo el aprendizaje automático y el procesamiento del lenguaje natural se incorporan a la plataforma y ayudan a descubrir el contenido de forma fortuita.

Dan Patterson, de ConsejoTecnologico.com, pide al CTO de Evernote, Anirban Kundu, que explique cómo el aprendizaje automático en la plataforma Evernote puede conducir a un mundo de contenido. La siguiente es una transcripción editada de la entrevista.

Dan Patterson: La transformación digital afecta a casi todos los negocios, pero a menudo es difícil tender un puente entre el mundo analógico y el digital. Anirban, su empresa ha sido pionera en la transformación de lo táctil, los elementos que tenemos, y que usamos, y que componemos en el mundo digital, o en el mundo tangible para el mundo digital, y sé que sus capacidades de OCR han sido bastante fuertes durante mucho tiempo. Pero ayúdenos a entender la tecnología que hay detrás de cómo funciona el OCR.

Más información sobre innovación

Anirban Kundu: Vale. Así que antes de empezar a rodar, en realidad un poco de contexto, un poco de historia probablemente se aplicaría a esta pregunta en particular. Evernote fue fundado por Stepan Pachikov, un brillante científico ruso, y esencialmente vendió o licenció su tecnología al producto Apple Newton hace 25 años…. en algún momento de ese periodo de tiempo, y continuó trabajando en un producto utilizando un motor de reconocimiento escrito a mano llamado CalliGrapher, que se convirtió en la base de una compañía llamada ParaGraph.

Por lo tanto, la idea de salvar la brecha entre el mundo físico y las cosas que se toman en forma manuscrita, o incluso en forma textual, en forma impresa, y luego ponerla a disposición en alguna forma que podamos recordar, y poder buscar un índice…. que siempre ha sido la base de la empresa. Inicialmente comenzó con varios niveles de redes neuronales que esencialmente le permitieron ser capaz de detectar texto y signos de baja calidad o distorsionados, cosas de ese tipo, y luego avanzar más hacia el reconocimiento óptico de caracteres (OCR) y el reconocimiento inteligente de caracteres, incluso, tecnologías ICR.

VER: Política de grandes datos (Tech Pro Research)

Pero luego fuimos más allá por ese camino, donde nos dimos cuenta de que no podemos limitarlo sólo a las lenguas romanas. Terminamos pasando una tremenda cantidad de tiempo también siendo capaces de reconocer CJKO, chino, japonés, idiomas coreanos, e incluso en la forma escrita a mano. Y la cantidad de trabajo que supone conseguir que esos lenguajes funcionen, lo que incluye no ser capaz de reconocer realmente los límites de una palabra, o incluso en forma manuscrita, entender los símbolos en lugar de los caracteres reales que están bien colocados, fue la base de la empresa durante los primeros 10 años de su existencia.

Por lo tanto, Evernote ha hecho una tremenda cantidad y tiene una tremenda cantidad de patentes relacionadas con la idea de poder pasar de este mundo real en forma manuscrita, y luego llevarlo hasta el final a la forma digital. Es una combinación de aprendizaje automático, en la que las redes neuronales son capaces de distinguir caracteres particulares y luego canalizarlo a varios niveles de SVMs o soportar máquinas vectoriales, que es otra forma de aprendizaje automático, para poder hacerlo a un ritmo muy rápido. Y luego también ser capaz de decir probabilísticamente:»Oh, creo que esta es la palabra o la frase en la que estás tratando de trabajar».

Una de las cosas en las que siempre trabajan los OCRs, es la idea de poder identificar palabras. Bueno, en la tecnología de RC de Evernote, no son sólo palabras, en realidad sólo podemos identificar el contexto de la frase, lo que nos ayuda a averiguar mejor cómo y qué es lo que el usuario estaba diciendo. Así que todos ellos han sido colocados en los cimientos de cómo Evernote esencialmente hace el reconocimiento de caracteres a través de múltiples idiomas.

Dan Patterson: Así que, dijiste la palabra mágica unas cuantas veces, que es»aprendizaje automático». Obviamente, esta es una tecnología que está impulsando gran parte de la transformación digital en todas las industrias. Si usted era un usuario como yo, y ha vertido muchos componentes de su vida, no sólo notas, en Evernote, la búsqueda y las funciones de descubrimiento dentro del producto son casi tan esenciales como las funciones de composición. ¿Cómo ha ayudado el aprendizaje automático a la evolución del producto y cómo ayuda a la experiencia del usuario final?

Anirban Kundu: Yo diría que ha ayudado, el aprendizaje automático ha ayudado de muchas maneras diferentes. Si realmente piensas en Evernote, el contexto central de lo que estamos tratando de hacer comienza con el coleccionismo. ¿Puedo ayudarte a recordar un momento en particular, un punto en el tiempo, verdad? Y a veces se basa visualmente, a veces es algo que has escrito, cosas de ese tipo. Pero todo eso es genial. Si no se puede recuperar en un momento posterior, entonces es una especie de inútil, una especie de inútil en la recolección de esa información esencialmente.

Para nosotros, cuando aplicamos el aprendizaje automático, se aplica en tres contextos diferentes. La primera es obviamente, especialmente si se trata de imágenes o notas manuscritas o cosas de ese tipo, terminamos aplicando nuestra propia tecnología interna de OCR e ICR en ciertos contextos, dependiendo del lenguaje y de las cosas de ese tipo. Ser capaz de identificar cuál es la probabilidad o la puntuación probabilística de qué es lo que estás tratando de recordar? Así que no es sólo una cosa, es una probabilidad dado el contexto de una declaración. Así que lo utilizamos para ayudarle a encontrar ese documento en un momento posterior, muy fácilmente utilizando la tecnología de búsqueda.

La segunda que aplicamos, y bastante, son las recomendaciones para ayudarte a autoetiquetar tu contenido, o autoorganizar tu contenido, para que aunque no hayas dicho algo explícitamente, podamos semánticamente tratar de entender el significado de lo que es, y luego ayudarte a encontrarlo para que no tengas que pensar activamente en, «Oh, tengo que etiquetar este contenido», o, «tengo que crear todos estos elementos esenciales de cómo voy a recordar este contenido mientras estoy creando el contenido». Trabajamos muy duro para tratar de averiguar cómo podemos limitar la cantidad de sobrecarga cognitiva, los cambios cognitivos o el cambio de contexto que hay que hacer mientras se crea y no mientras se recupera el contenido. Así que esa es la segunda categoría.

VER: Política de copias de seguridad de datos del usuario final (Tech Pro Research)

Y luego hay una tercera categoría, que es, especialmente en el contexto de los equipos, porque hemos llegado a reconocer que gran parte del contenido que los usuarios de Evernote terminan creando está en el contexto de los negocios, y en el contexto del trabajo con otras personas. Y así, hay mucho trabajo que terminamos haciendo pensando con quién deberíamos estar nominando este contenido para compartirlo, para conectarnos con él, y luego, cuando esa persona está conectada con él, ¿cómo podemos hacer que sea realmente rápido para que también puedan indexar ese contenido? Cosas de ese tipo.

Así que hay tres categorías de cosas en las que el aprendizaje automático desempeña un papel fundamental para nosotros. Decimos que hay otras cosas relacionadas con el uso y la gestión de contenidos que también tratamos, pero no son cosas que los usuarios ven directamente de inmediato.

Dan Patterson: ¿Hubo desafíos en la implementación de…. Sé que esta es una pregunta masiva, pero al implementar la tecnología de aprendizaje automático para esas tres funcionalidades centrales, ¿hubo algún reto que haya experimentado que otras empresas o CISOs pudieran sacar mucho provecho del aprendizaje? Sé que es difícil hablar de desafíos o problemas sin revelar algo de la salsa secreta, y no quiero que lo hagas, pero creo que el aprendizaje automático está teniendo realmente un impacto en los negocios en general en este momento, y me pregunto si podrías ayudarnos a aprender de algunos de los desafíos que tuviste que enfrentar al implementar estos.

Anirban Kundu: Lo primero que yo diría… Básicamente, quiero hacer dos observaciones al respecto. El primer punto es, realmente comienza tomando la perspectiva del usuario de lo que quiere lograr. ¿Cuál es la característica o funcionalidad de la red que el usuario termina obteniendo y cómo podemos, como resultado, exponer esa funcionalidad a ellos? Así que eso es lo primero que hay que tener, esta visión del usuario primero, no de la corporación o la empresa, o la perspectiva del producto primero. Así que eso es lo primero que yo diría que ha sido muy esclarecedor para mí, en términos de cómo hacemos el aprendizaje automático en Evernote.

El segundo, que es en términos de…. obviamente hay políticas que hay que establecer, en términos de lo que se puede o no se puede aprender a máquina. Hay cosas de ese tipo, pero también hay otras cosas como qué tipo de algoritmo deberíamos usar y en qué contexto… Por lo tanto, hay varios algoritmos diferentes que terminamos utilizando el aprendizaje automático. Es todo el camino desde las redes neuronales para soportar máquinas vectoriales como me referí antes, e incluso los bosques al azar. Depende de la cantidad de datos, de la cantidad de contenido que tengamos para un tipo particular de algoritmo con el que nos encontremos, y de las características que podamos extraer.

Así, por ejemplo, para las redes neuronales y el aprendizaje profundo, las aplicamos más a las tecnologías basadas en imágenes digitales. No se utilizan tanto en autoetiquetado, ni en la búsqueda de una pieza de contenido en particular, porque la diversidad de contenido y la cantidad de contenido contra la que podemos verificar es obviamente limitada en ese caso en comparación con el lado de la imagen digital de las cosas, especialmente con cosas como ImageNet que nos da acceso a una cantidad tremenda de conjuntos de datos, lo que lo hace mucho más simple. Por lo tanto, el algoritmo depende de la cantidad de datos que tengamos y del tipo de aplicación a la que estemos tratando de aplicarlo.

Y luego está la última parte, que es lo que es un nivel aceptable de bondad… Va desde la perfección hasta un cierto nivel de incertidumbre, pero mezclarlo con los múltiples niveles de múltiples algoritmos diferentes, como en un modelo de bosque aleatorio, también es algo que pasamos mucho tiempo pensando. Así que no se trata de,«Oh, tenemos que llegar a nueve si es posible,« nunca llegas a ese nivel, pero ese es el modelo de pensamiento. ¿Qué es lo suficientemente bueno para determinar algo que está listo para ser usado por el usuario? Así que esas son cosas que…

Dan Patterson: Cuando se habla de bien, ¿cómo se definen los conjuntos de valores o el éxito que define bien?

Anirban Kundu: Depende de la aplicación, ¿verdad? Así, por ejemplo, en el reconocimiento de imágenes, en el nivel básico de comprensión de un token o una palabra, eso puede ser un poco menos preciso, pero cuando lo pones en el contexto de una oración cuando los combinas todos juntos, entonces esperas alcanzar ese nivel más alto de probabilidad de que esto sea bueno como una oración, como un contexto, como un todo, por ejemplo. Así que depende del contexto.

En términos de recomendaciones para, «Hey, creo que esto debería ser puesto en este cuaderno pero necesita ser etiquetado en esta forma,» entonces el nivel de bondad puede, de nuevo, caer un poco porque estamos dejando que el usuario interactúe con el sistema. «Oh sí, estoy de acuerdo con su evaluación o no estoy de acuerdo con su evaluación, y luego hacer un cambio, y luego que termina por retroalimentar al sistema haciendo esto mejor. Por lo tanto, la pregunta es, la precisión, en ser capaz de recuperar, es algo que gastamos una tremenda cantidad de tiempo para ser tan bueno como sea posible. Pero cuando se trata de una recomendación en la que el usuario tiene la oportunidad de ver estos varios niveles de la recomendación, entonces puede ser un poco menos natural. Así que depende del contexto, diría yo.

VER: Intel y DARPA se fijan en la IA y en el aprendizaje de máquinas para mejorar la analítica de gráficos en datos de gran tamaño (ZDNet)

Dan Patterson: Ojalá tuviéramos horas para continuar una conversación sobre el aprendizaje automático, el OCR y las otras tecnologías que son el núcleo de Evernote. Pero me pregunto si podría dejarnos con un pronóstico, tal vez mirando hacia adelante de 18 a 36 meses en términos de las capacidades de aprendizaje automático en los negocios y en la empresa. Y pregunto sobre el corto plazo porque se trata de tecnologías de las que las empresas ya tienen conocimientos prácticos y están experimentando la implementación. Así que es muy importante hacer esto bien, ahora mismo.

Anirban Kundu: Hagámoslo, permanezcamos en el contexto del coleccionismo, porque claramente este es un tema muy, muy grande y hay múltiples vías diferentes por las que podemos seguir.

Dan Patterson: Ciertamente.

Anirban Kundu: Pero en el contexto de la colección, yo diría que Evernote está pensando fundamentalmente en tres cosas diferentes, una que no es sólo, «Oye, ¿podemos reconocer esta nota escrita a mano?» Pero aún más que eso, «¿Podemos mapear esa nota manuscrita en algún tipo de significado semántico que pueda alimentar, incluso potencialmente, a un servicio de terceros? Así que, por ejemplo, ¿podemos tomar una nota escrita a mano de que un representante de ventas ha escrito sobre sus conexiones con su cliente potencial, y luego automáticamente introducirlo en algo como la fuerza de ventas? Así que ese es el paso del contenido a una acción que es impulsada por el contenido, así que ese es el primer conjunto de cosas.

La segunda, que es un entendimiento de que la gente no sólo trata con letras y caracteres y palabras, sino que también trata con imágenes y entidades y relaciones que existen entre esas imágenes, cajas y círculos en particular o lo que sea que haya. Así que una de las cosas que estamos tratando de hacer es entender y ser capaces de encontrar relaciones que puedan existir a través de estos diagramas de cajas, o imágenes, estas entidades. Y luego llevando esto un paso más allá, que es decir: «Oh, sabes qué, creo que reconozco que esto es un organigrama de algún tipo», así que cuando el usuario termina haciendo una búsqueda a partir de algo como: «Recuerdo que dibujé un organigrama, pero no puse ninguna palabra que pudiera recordar o buscar», podían decir: «Recuerdo que dibujé un organigrama, ¿puedes encontrarme esa nota en particular que tenía el organigrama en él? O, «Tenía dos cajas y un círculo, creo que eso es lo que parecía, ¿puedes encontrarlo?» Y podemos empezar a ayudarle a encontrar esas piezas particulares de información, y todo ello impulsado por las maravillas del aprendizaje de la máquina, en realidad.

Y luego está la tercera categoría de colección en la que pensamos mucho, que es cómo no sólo trabajas en el contexto del lado visual de las cosas, sino que puedes aplicar eso al audio y los videos en la naturaleza. Y en el contexto del audio, ¿cómo podemos hacer que las transcripciones de audio sean mucho mejores si las entendemos y mapeamos y las combinamos con el contenido que ya tienes? Porque entonces, por ejemplo, un acrónimo que usted utilizó que es único para su corpus de datos o el corpus de datos de su negocio, ese acrónimo en sí puede ser transcrito del audio del que usted habla en un contexto particular. Esas son cosas en las que pensamos mucho y en las que estamos trabajando ahora mismo, y todo ello impulsado por los cimientos del aprendizaje automático como plataforma.

Próximo boletín informativo de Big Thing

Conoce las ciudades inteligentes, la IA, la Internet de las cosas, la RV, la conducción autónoma, los aviones no tripulados, la robótica y más de las innovaciones tecnológicas más geniales. Entregado los miércoles y viernes

mismo